какие сайты могут быть наиболее вероятным источником вымогательского программного обеспечения

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

4. Шпионское ПО

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Стандартные методы заражения

Итак, как же происходит заражение компьютерными вирусами или вредоносными программами? Существует несколько стандартных способов. Это ссылки на вредоносные сайты в электронной почте или сообщениях в социальных сетях, посещение зараженного сайта (известного как drive-by загрузка) и использование зараженного USB-накопителя на вашем компьютере. Уязвимости операционной системы и приложений позволяют злоумышленникам устанавливать вредоносное ПО на компьютеры. Поэтому для снижения риска заражения очень важно устанавливать обновления для систем безопасности, как только они становятся доступными.

Признаки заражения

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

Ransomeware: инструкция по выживанию для небольших компаний

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

2. Пожалуйста, отправьте нам информацию о своем биткойн-кошельке на адрес xxxx@xxxxxx.com».

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Вложения электронной почты

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Веб-страницы, содержащие ransomware

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Сетевые протоколы передачи файлов и протоколы удаленного доступа

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Инвестируйте в защиту (тренинги для персонала)

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

Постоянно обновляйте программное обеспечение

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Убедитесь, что у вас есть резервные копии

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Контролируйте доступ к сети

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

Работа над ошибками

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Программы-вымогатели: распространённые способы заражения

Программы-вымогатели остаются растущей угрозой для Интернет-пользователей: каждую неделю появляются всё новые модификации шифровальщиков. Именно поэтому мы решили создать серию статей, посвящённых этапу атаки, чтобы Вы смогли защитить себя на всех возможных уровнях. В первой статье из этой серии мы рассмотрим варианты заражения, то есть варианты первого контакта Вашей системы перед возможным шифрованием.

Для распространения вредоносных программ их авторы и хакеры используют множество изощрённых методов. В этой статье мы рассмотрим три часто используемых метода: вредоносные вложения и ссылки в электронных письмах, скрытые скачивания, а также RDP-атаки. Мы искренне надеемся, что прочитав статью, Вы не просто получите новую для себя информацию, но и незамедлительно примените эти знания на практике, защитив наиболее уязвимые области и сократив риск заражения.

Вот самые распространённые способы заражения Вашего компьютера:

Вредоносное письмо: старо как мир, но по-прежнему эффективно

Можно выделить два варианта этого заражения:

Оба варианта требуют действия с стороны пользователя, а потому их легче всего предотвратить.

Вредоносные ссылки в письмах по своей сути аналогичны вредоносным вложениям, за исключением того, что ссылки, разумеется, находятся в теле письма, а не во вложении. Аналогичным образом письма с вредоносными ссылками отправляются от лица человека или организации, которым Вы доверяете и которых, как минимум, считаете неподдельными. Однако перейдя по такой ссылке Вы лишь скачаете вредоносную программу.

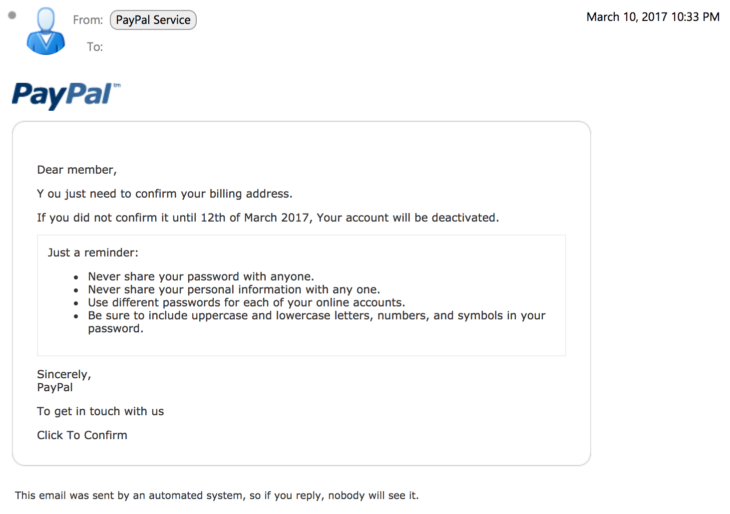

Зачастую макеты подобных писем выглядят весьма небрежно и могут даже содержать ошибки. Однако некоторые киберпреступники всё же стараются придать больше правдоподобности своему отправлению. Например, в некоторых поддельных письмах, отправленных якобы платёжной системой PayPal, содержатся даже «меры предосторожности». Но всё же присмотритесь повнимательнее к тексту сообщения, и Вы заметите ошибки, опечатки или пропуски букв («Y ou just need to…»).

В поддельных сообщениях от международных почтовых служб (например, от USPS) может утверждаться, что им не удалось доставить Вам посылку, поэтому Вам необходимо перейти по ссылке, распечатать новую наклейку на посылку и прийти с ней в ближайшее отделение службы.

Поддельная почтовая наклейка по ссылке будет выглядеть как настоящая, однако вместо гарантированного безопасного получения посылки Вы, к сожалению, получите вредоносную загрузку с вирусом-шифровальщиком.

Профессиональное оформление некоторых писем усложняет возможность мгновенно отличить поддельные сообщения от настоящих. И именно по этой причине такой способ заражения уже долгое время остаётся очень результативным для киберпреступников.

Скрытые скачивания: инфицирование Вашей системы без Вашего ведома

Наборы эксплойтов представляют собой сложный код, который использует уязвимости в системе. Чаще всего они выполняются, когда жертва намеренно или случайно посещает скомпрометированный веб-сайт или перенаправляется со взломанного настоящего веб-сайта на скомпрометированный. Вредоносный код спрятан в коде страницы, чаще всего в рекламе, а именно во вредоносной рекламе, которая незаметно перенаправляет Вас на целевую страницу с набором эксплойтов. Известен случай, когда сайты New York Times и BBC были взломаны, и в результате тысячи читателей были перенаправлены на вредоносный сайт.

Если в Вашей системе есть уязвимости, то будет выполнено скрытое скачивание вредоносного «дополнения» и вскоре с Вас потребуют выкуп за восстановление данных.

Возможно, самым досадным фактом об атаках с помощью наборов эксплойтов является та лёгкость, с которой киберпреступники получают доступ к системе без особых действий со стороны пользователя. Поскольку преступники пользуются неустранёнными уязвимостями в самых популярных программах, то этот тип заражения может оставаться незамеченным до тех пор, пока Вы не столкнётесь с требованием выкупа.

Кибератаки против RDP-серверов мгновенно инфицируют сети

RDP-атаки, использующие протокол удалённого рабочего стола (аббревиатуру RDP ещё расшифровывают как атаки с ‘really dumb password’=очень тупым паролем), случаются, когда компании оставляют порт RDP-клиента открытым для Интернета. Зная это хакеры сканируют блоки IP-адресов на предмет наличия открытого RDP-порта. Как только он будет найден, хакеры быстро перепробуют все возможные варианты, чтобы вычислить логин и пароль к удалённому рабочему столу. Это будет сделать легко, если администратор сервера использует такие учётные данные как имя пользователя: admin, пароль: admin. Не сомневайтесь, самый просто способ предоставить доступ хакерам — это придумать слабый пароль. Это касается всех пользователей, а не только администраторов серверов.

После получения доступа к системе хакеры могут запустить файл, который зашифрует все данные, обнаружив всю сеть и все локальные диски. Как только хакер получит доступ к Вашей сети, он может делать практически всё что угодно. Недавно базы данных трёх организаций здравоохранения были скомпрометированы именно таким образом. Используя уязвимость в протоколе удаленного рабочего стола организаций, злоумышленники похитили все данные пациентов. Через некоторое время почти 655 тысяч медицинских записей были выставлены на продажу в Даркнете.

В результате атаки на MongoDB число скомпрометированных систем составило 10500, а по некоторым источникам, превысило 27000. То, что начиналось с нескольких отдельных инцидентов к концу недели превратилось в крупномасштабное происшествие с участием тысяч серверов MongoDB. Как хакеры смогли получить доступ сразу к такому большому количеству серверов? Вы уже можете догадаться. Атаки были направлены только на уязвимые базы данных, к которым был оставлен доступ через Интернет или отсутствовал пароль к аккаунту администратора.

Доступ к сети из 100 компьютеров — это настоящая золотая жила для хакеров. И дело не только в файлах, к которым киберпреступники получают доступ, но и в открывающимся перед ними вычислительным мощностям. Ботнет может быть использован для выполнения задач, которые требуют сети компьютеров. Типичный ботнет может состоять их десятков тысяч компьютеров, которые управляются одной командой и управляющим терминалом. Хакеры любят использовать их, потому что это позволяет сочетать вычислительные мощности и сетевые ресурсы компьютеров в ботнете для атаки на одну цель или для одновременного отправления 100 тысяч писем, максимально быстро распространяющих вредоносные программы. Они также контролируют сообщения по сети с целью захвата ещё большего количества логинов и паролей для дальнейшего использования. Как только хакер получает доступ через RDP, он может делать в системе практически всё что угодно.

Для предотвращения шифрования системы вымогателями требуется создание многоуровневой защиты

Лёгкость, с которой шифровальщики попадают в Вашу систему, должна стать весомым объяснением, почему Ваша лучшая защита — это чёткий план по предупреждению заражения. Качественная комплексная антивирусная защита действует как прочная сеть безопасности, однако когда к ней будут добавлены правильные меры предосторожности, то руткиты никогда проникнут.

Вот несколько практичных шагов, как можно устранить уязвимости в Вашей системе:

Здравый смысл как способ уберечься от атак через электронные письма и скрытые скачивания

Предотвращайте RDP-атаки, создавая сложные пароли

Всегда используйте сложные пароли, особенно для доступа администратора. Также можно обдумать вариант с отключением учётной записи администратора и использовании для этого доступа другой учётной записи с менее очевидным именем пользователя. Настройте систему таким образом, чтобы после определённого количества неудачных попыток доступа пользователь был на некоторое время заблокирован. Кроме того, убедитесь, что в Вашей системе правильно настроен механизм проверки подлинности на уровне сети, особенно для доступа администратора. В свойства системы >> Удаленный рабочий стол выберите параметр «Разрешить подключаться только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети (более безопасно)».

Всегда используйте эффективные и мощные антивирусные решения для бизнеса, например, Emsisoft Anti-Malware for Business, Emsisoft Anti-Malware for Server, управляя всеми клиентскими станциями централизованно с помощью Emsisoft Enterprise Console.

Предотвращайте появление вредоносных программ во всех их формах, регулярно проверяя и очищая Вашу систему

Делайте резервное копирование важных файлов и регулярно обновляйте эти резервные копии.

Регулярно проводите генеральную уборку с помощью 5 шагов, которые помогут Вам избежать заражения шифровальщиками.

Используйте эффективные антивирусные программы и постоянно обновляйте их. Оставайтесь защищёнными с помощью Emsisoft Anti-Malware.

Как видите, существует множество способов заражения системы, связанных с программами-вымогателями. Какое-то заражение можно предотвратить с помощью действий с Вашей стороны, для предотвращение других заражений требуется дополнительная защита в виде эффективного антивируса. Сейчас, когда Вы знаете об опасности, мы надеемся, что Вы будете внимательнее относиться к подозрительным письмам и странным переадресациям в Интернете. Предупреждение — лучшее средство от шифровальщиков. Поэтому начните подготовку прямо сейчас.

Это наша первая статья из серии «В центре внимания: программы-вымогатели». А мы уже готовим вторую статью. Оставайтесь с нами!

Программы-вымогатели

Программы-вымогатели – это относительно новая форма вредоносного ПО, которое шифрует файлы на устройстве пользователя, а затем требует совершить анонимный онлайн-платеж для восстановления доступа.

Все о программах-вымогателях

Вы когда-нибудь задумывались, почему программы-вымогатели поднимают столько шума? Вы наверняка слышали о них в офисе или читали в газетах. Возможно, прямо сейчас на экране Вашего компьютера появилось всплывающее окно с предупреждением об атаке программы-вымогателя. Если Вы хотите узнать все о программах-вымогателях, Вы обратились по адресу. Мы расскажем Вам о различных формах программ-вымогателей, а также о том, как они проникают в систему, откуда берутся, против кого нацелены и что нужно делать для защиты от них.

Что такое программа-вымогатель?

Программа-вымогатель – это вредоносное ПО, которое блокирует компьютеры или личные файлы пользователей, требуя выкуп за восстановление доступа. Самые ранние варианты программ-вымогателей были разработаны еще в конце 1980-х годов – тогда выкуп предлагалось отправить по обычной почте. Сегодня авторы программ-вымогателей требуют заплатить выкуп в криптовалюте или перевести определенную сумму на кредитную карту.

Заражение программой-вымогателем

Есть несколько путей, которыми программа-вымогатель может воспользоваться, чтобы проникнуть на Ваш компьютер. Одним из самых известных способов является вредоносный спам, который представляет собой нежелательные сообщения электронной почты, используемые для распространения вредоносного ПО. Такие сообщения нередко включают вредоносные вложения, замаскированные под файлы PDF или документы Word. Кроме того, текст этих сообщений может содержать ссылки на мошеннические веб-сайты.

Вредоносный спам использует технологии социальной инженерии, чтобы заставить пользователя поверить, что сообщение пришло от его друга или известной ему организации, а затем открыть кажущиеся безобидными вложения или ссылки. Киберпреступники также прибегают к методам социальной инженерии, планируя и другие типы атак программ-вымогателей. Так, они могут обращаться к пользователям якобы от лица ФБР, чтобы запугать их и заставить выплатить определенную сумму для разблокировки файлов.

Еще одним распространенным методом заражения компьютеров является вредоносная реклама – пик ее активности пришелся на 2016 год. Вредоносная реклама – это реклама в сети Интернет, направленная на распространение вредоносного ПО при минимальном взаимодействии с пользователем или вообще без каких-либо действий с его стороны. Во время просмотра веб-сайтов, в том числе и вполне надежных ресурсов, пользователь может перенаправляться на серверы злоумышленников, даже не нажимая на рекламный баннер. Эти серверы накапливают сведения о компьютерах жертв и их местоположении, а затем выбирают вредоносное ПО, которое будет проще всего доставить на эти компьютеры. И нередко таким вредоносным ПО является программа-вымогатель.

Для реализации поставленной задачи вредоносная реклама часто использует зараженный встроенный фрейм или невидимый элемент веб-страницы. Встроенный фрейм перенаправляет пользователя на мошенническую целевую страницу, после чего вредоносный код начинает атаковать систему, применяя специальный набор эксплойтов. Все эти действия выполняются без ведома пользователя, поэтому их часто обозначают как атаки, осуществляемые посредством теневой загрузки.

Типы программ-вымогателей

Существует три основных типа программ-вымогателей, которые различаются по степени вредоносности: одни просто затрудняют работу пользователя, другие же представляют серьезную опасность. Кратко о каждом из этих типов:

Псевдоантивирусы

Обычно псевдоантивирусы являются не столько источником опасности, сколько причиной неудобства. Они представляют собой мошеннические программы, замаскированные под защитные приложения и позволяющие злоумышленникам выдавать себя за представителей технической поддержки. На экране Вашего компьютера может появиться всплывающее окно с предупреждением о том, что в системе обнаружено вредоносное ПО и единственный способ удалить его – это заплатить определенную сумму. Если не предпринимать никаких действий, скорее всего, назойливые всплывающие окна будут продолжать появляться, однако Вашим файлам в целом ничто не будет угрожать.

Настоящая антивирусная программа не станет досаждать пользователям таким образом. Если Вы не пользуетесь антивирусом, упомянутым во всплывающем окне, он не может сообщать Вам о программах-вымогателях, поскольку не установлен в Вашей системе. Если же Вы пользуетесь именно этой защитной программой, Вам не нужно платить за удаление вируса, поскольку Вы уже оплатили лицензию.

Вирусы, блокирующие экран

Программы-вымогатели, шифрующие файлы

Эти вирусы представляют настоящую угрозу. Их авторы стремятся украсть или зашифровать Ваши файлы, чтобы затем потребовать выкуп за их расшифровку или возвращение. Особая опасность этого типа программ-вымогателей заключается в том, что в случае захвата Ваших файлов киберпреступниками ни антивирус, ни функция восстановления системы не смогут вернуть Вам эти файлы. И если не платить злоумышленникам, то в большинстве случаев данные пропадают навсегда. Вместе с тем, нет никакой гарантии, что киберпреступники выполнят свое обещание и вернут Ваши файлы, после того как Вы заплатите выкуп.

Недавние атаки программ-вымогателей

История программ-вымогателей

На протяжении последующих 10 лет о новых вариантах программ-вымогателей было мало что известно. Однако в 2004 году источником серьезных проблем стал вирус GpCode, использующий слабый криптографический алгоритм RSA для шифрования личных файлов с целью получения выкупа.

В 2007 году вирус WinLock ознаменовал появление нового типа программ-вымогателей, которые не шифровали файлы, а блокировали доступ пользователя к компьютеру. WinLock закрывал весь экран изображениями порнографического характера. Затем он требовал отправить платное SMS-сообщение для разблокировки компьютера.

Рядовой пользователь не знал, что делать с этой напастью, небезосновательно полагая, что против него открыто уголовное дело. Данная тактика социальной инженерии, обозначаемая как «подразумеваемая вина», заставляет пользователя усомниться в собственной невиновности и заплатить выкуп, чтобы не быть уличенным в постыдной деятельности.

В конце 2018 года на авансцену вышла программа-вымогатель Ryuk. Она атаковала американские новостные издания, а также нанесла ущерб водопроводной компании Onslow Water and Sewer Authority, обслуживающей ряд районов Северной Каролины. При этом особого внимания заслуживает одна особенность: системы, на которые была нацелена атака, сначала подвергались заражению троянскими программами Emotet или TrickBot. Когда-то они использовались для похищения информации, однако теперь их функциональность расширилась и они применяются для доставки других форм вредоносного ПО, в том числе и Ryuk. Адам Куява, директор Malwarebytes Labs, отметил, что с помощью троянских программ Emotet и TrickBot злоумышленники выискивают жертв, которые могут представлять для них наибольшую ценность. Когда система заражена и отмечена как перспективная цель, Emotet или TrickBot повторно заражают ее программой-вымогателем Ryuk.

Программы-вымогатели для Mac

Похоже, никому не удастся остаться в стороне от войны с программами-вымогателями: в 2016 году была создана первая программа-вымогатель для Mac OS. Этот вирус получил название KeRanger и был выявлен, когда он заразил приложение Transmission: при запуске оно копировало в систему вредоносные файлы, которые работали в фоновом режиме на протяжении трех дней, не проявляя себя, а затем внезапно атаковали систему и шифровали файлы. К счастью, вскоре после обнаружения этого вируса компания Apple выпустила обновление для защитного приложения XProtect, встроенного в операционную систему, что позволило остановить дальнейшее распространение вируса. Тем не менее, данный случай показал, что существование программ-вымогателей для Mac является свершившимся фактом.

Программы-вымогатели для мобильных устройств

Считалось, что программы-вымогатели не представляют серьезной угрозы для мобильных устройств. Так было до 2014 года, когда множество мобильных устройств пали жертвами печально известного CryptoLocker и других аналогичных вирусов. На экране мобильного устройства программа-вымогатель обычно отображает сообщение, что оно заблокировано из-за противозаконных действий пользователя. Сообщение также указывает, что устройство будет разблокировано, когда пользователь выплатит определенную сумму в качестве штрафа. Программы-вымогатели часто попадают на мобильные устройства вместе с вредоносными приложениями. Чтобы нейтрализовать их и вернуть доступ к устройству, пользователю нужно перезагрузить его в безопасном режиме и удалить зараженное приложение.

Кого атакуют программы-вымогатели?

География атак программ-вымогателей такова, что их большая часть все еще приходится на страны Запада, причем первые три места в рейтинге стран, наиболее подверженных атакам, занимают Великобритания, США и Канада соответственно. Как и другие злоумышленники, авторы программ-вымогателей преследуют главную цель – получить деньги. Поэтому они ищут относительно богатые предприятия, где обширно применяются компьютеры. Страны Азии и Южной Америки, экономика которых демонстрирует активный рост, также в скором времени могут столкнуться с проблемой программ-вымогателей (и других форм вредоносного ПО).

Что делать, если Ваш компьютер заражен

Если в систему Вашего компьютера проник вирус, следует помнить о первом и самом главном правиле – никогда не платить выкуп (авторитетно заявляем: именно так советует поступать ФБР). Ведь выплачивая выкуп киберпреступникам, Вы только лишь убеждаете их в том, что следующая атака против Вас или другого пользователя также будет успешной. Вы можете попытаться восстановить доступ к некоторым зашифрованным файлам с помощью бесплатных дешифраторов.

Однако здесь следует заметить: не для всех семейств программ-вымогателей написаны дешифраторы, поскольку во многих случаях программы-вымогатели используют сложные алгоритмы шифрования. Кроме того, даже если дешифратор и существует, не всегда можно достоверно определить, подходит ли он к той или иной версии вредоносного ПО. Вы ведь не хотите усугубить ситуацию и еще раз зашифровать свои файлы, воспользовавшись неверным скриптом дешифровки. Поэтому, прежде чем предпринимать какие-либо действия, Вам нужно тщательно изучить само сообщение, отображаемое программой-вымогателем, либо обратиться за помощью к специалисту по информационным технологиям или кибербезопасности.

Вы также можете противостоять вирусу, загрузив специальную программу для его нейтрализации, а затем запустив проверку на зараженном компьютере. Возможно, Вам не удастся вернуть доступ к файлам, однако так Вы сможете очистить компьютер от вируса. Для устранения программы-вымогателя, заблокировавшей экран, обычно достаточно выполнить полное восстановление системы. Если этот способ не сработает, Вы можете запустить проверку с загрузочного диска или USB-накопителя.

Если Вы хотите помешать работе программы-вымогателя, которая уже проникла на компьютер и может зашифровать Ваши файлы, Вам нужно действовать очень осторожно. Если Вы заметили, что система начала работать медленно без видимых причин, выключите компьютер и отсоедините его от сети Интернет. Если после повторного запуска системы вредоносное ПО все еще активно, оно не сможет отправить данные или получить инструкции с командного сервера. Это означает, что без ключа или заданного способа извлечения информации о платеже вредоносное ПО может все еще оставаться в режиме ожидания. Выиграв таким образом время, загрузите и установите на зараженный компьютер антивирусную программу, после чего запустите полную проверку системы.

Как защититься от программ-вымогателей

Эксперты в области компьютерной безопасности едины во мнении, что наилучший способ защиты от программ-вымогателей – предотвратить их проникновение на компьютер.

Существует множество способов противостоять программам-вымогателям, однако все они не лишены недостатков и часто требуют намного больше специальных навыков, чем имеет обычный пользователь. Поэтому мы подготовили для Вас несколько рекомендаций, которые помогут предотвратить нежелательные последствия атак программ-вымогателей.

Первое, что нужно сделать для профилактики атак программ-вымогателей, – это приобрести надежную антивирусную программу, обеспечивающую киберзащиту в реальном времени и способную противостоять самому совершенному вредоносному ПО, в том числе и программам-вымогателям. При выборе антивируса следует обратить особое внимание на наличие у него функций, которые смогут защитить уязвимые программы от угроз (например, технология противодействия эксплойтам), а также блокировать попытки программ-вымогателей зашифровать файлы (например, технология нейтрализации программ-вымогателей). Так, пользователи premium-версии программы Malwarebytes for Windows были надежно защищены от всех крупных атак программ-вымогателей, случившихся в 2017 году.

Второй шаг может доставить Вам ряд неудобств, однако он не менее важен: Вам нужно регулярно создавать резервные копии своих данных. Мы рекомендуем использовать для этого облачное хранилище с высоким уровнем шифрования и множественной проверкой подлинности. Альтернативный вариант – приобрести объемный USB-накопитель или внешний жесткий диск, где Вы сможете хранить новые или обновленные файлы. Разумеется, нужно физически отсоединять устройства от компьютера после записи резервной копии, иначе они могут быть также заражены программами-вымогателями.

Третий шаг: своевременно устанавливайте обновления системы и используемых программ. Вспышка заражения вирусом WannaCry, например, произошла в том числе из-за наличия уязвимости в программах Microsoft. В марте 2017 года компания выпустила пакет исправлений, чтобы закрыть брешь в программном коде, однако многие пользователи так и не установили его, оставшись беззащитными перед лицом новых атак. Мы понимаем, что день ото дня список обновлений становится все длиннее, а поддерживать все ежедневно используемые приложения в актуальном состоянии может быть сложной задачей. Поэтому мы рекомендуем изменить настройки приложений и включить функцию автоматического обновления.

Наконец, нужно быть в курсе событий. Один из самых распространенных способов заражения компьютеров программами-вымогателями является социальная инженерия. Учитесь определять вредоносный спам, замечать подозрительные веб-сайты и другие мошеннические схемы (а также обучайте этому своих сотрудников, если Вы являетесь владельцем бизнеса). И самое главное: будьте рассудительны и благоразумны. Если что-то вызывает подозрение, это наверняка не принесет Вам пользу.

Читайте актуальные новости о программах-вымогателях на ресурсе Malwarebytes Labs.