лучший графический ключ андроид

Как выбрать максимально надежный графический ключ для блокировки смартфона?

Что только не придумывают производители смартфонов для того, чтобы пользователи отказались от паролей вроде 1234 или qwerty, подобрать которые не составляет никакого труда. Как выяснилось, использования графического ключа на странице блокировки ничуть не усложняет несанкционированный вход в устройство, поскольку большинство владельцев смартфонов используют примерно одинаковые ключи.

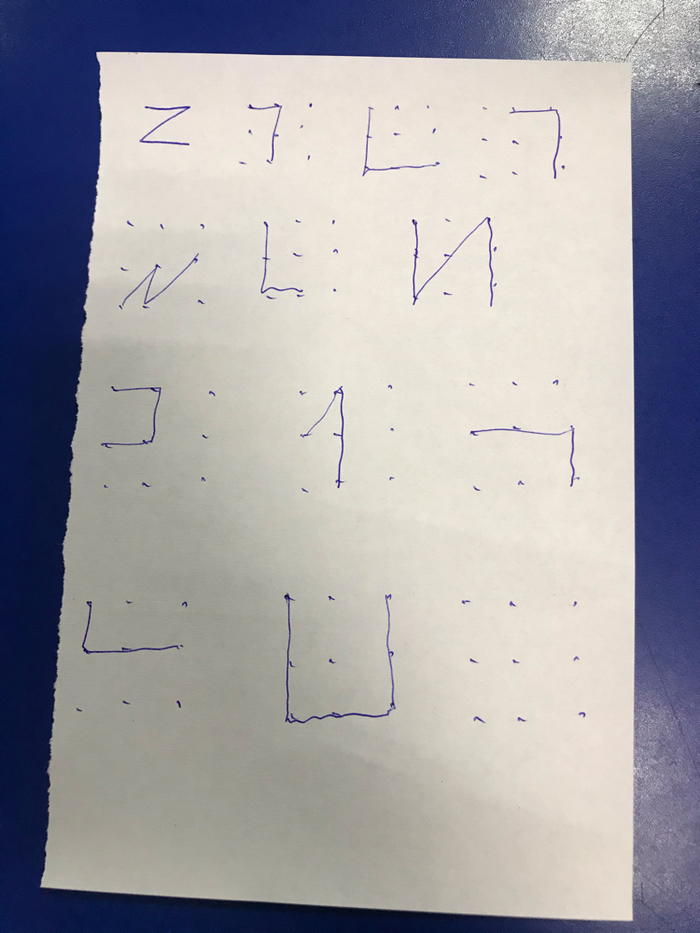

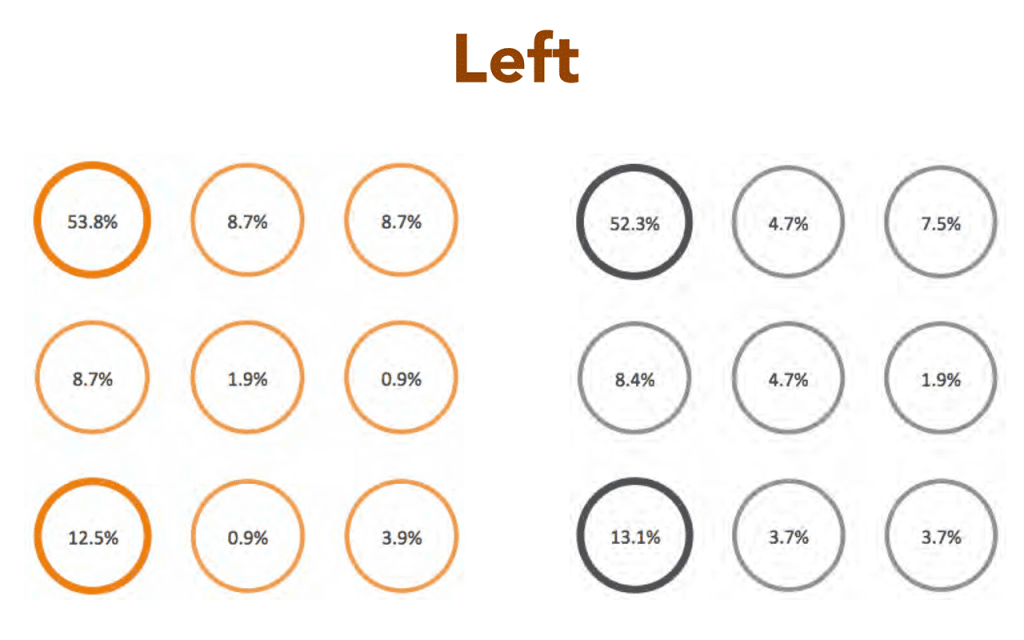

Исследование четырех тысяч мобильных устройств, проведенное выпускницей Норвежского университета науки и технологии Марте Логе, показало, что в 77% случаев пользователи рисуют ключ, начиная от одного из углов, и с вероятностью 44% это левый верхний угол. Большинство пользователей соединяют лишь 4 точки, а 10% рисуют какую-либо букву, которую проще всго запомнить (например, начальную из своего имени). Получается, что защита графическим ключом не такая надежная, как принято считать. В некоторых случаях она такая же слабая, как однобуквенный пароль.

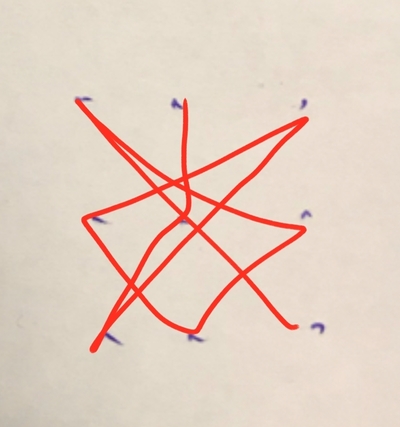

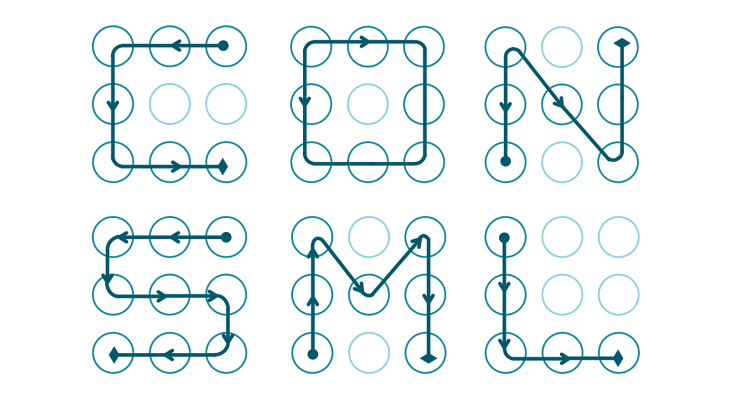

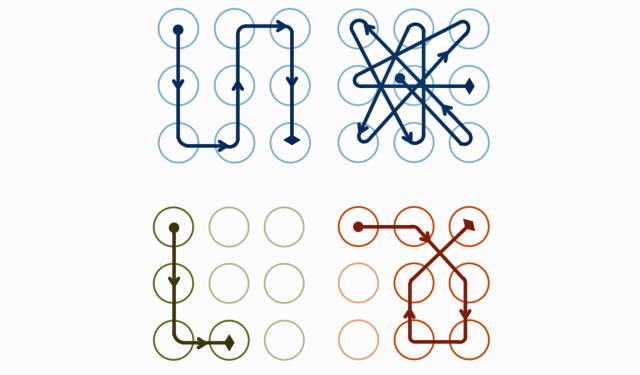

Результаты этого исследования были представлены на конференции PasswordCon в Лас-Вегасе. По словам Марте, наиболее редкие комбинации — те, при которой ключ нарисован пересекающимися линиями. Их труднее всего подобрать, и сложность возрастает с увеличением числа линий.

Чтобы избежать взлома при использовании этой схемы защиты, нужно следовать нескольким правилам:

— Рисуйте ключ, начиная откуда угодно, но не из угла;

— Используйте как можно большее число точек;

— Следите за тем, чтобы окружающие не подглядели ваш пароль;

— Не забывайте протирать экран, ведь на нем может остаться след от пальца, который выдаст ваш ключ;

— Время от времени меняйте ключ блокировки. В этом случае, даже если кто-то подглядит ваш пароль, то может не успеть им воспользоваться.

Некоторые оболочки для Android (например, CyanogenMod) позволяют усложнить ключ — увеличить число точек или спрятать их с экрана. Подсмотреть ключ становится еще сложнее, ведь «злоумышленнику» будет довольно трудно запомнить рисунок, если он не знает размер «матрицы» и не видит точки. Правда, и вам с непривычки будет затруднительно вводить такой ключ.

Приложений, которые бы генерировали и запоминали графические ключи, еще не существует, поэтому придется полагаться на собственную память. После того, как вы установили новый ключ (особенно если он сложный), несколько раз подряд заблокируйте экран и смартфона и разблокируйте его, чтобы рисунок остался в вашей памяти.

Графические ключи так же предсказуемы, как пароли «1234567» и «password»

Атаки на Active Directory

Многочисленные утечки данных не раз доказывали, что самые распространенные пароли (а также самые уязвимые), это всевозможные вариации на тему «password», «p@$$w0rd» и «1234567». Когда в 2008 году в Android появились графические ключи, казалось, они могут изменить ситуацию. Теперь становится ясно, что ситуация с графическими ключами мало отличается от ситуации с обычными паролями. Выпускница Норвежского университета естественных и технических наук Марте Лёге (Marte Løge) провела исследование данной темы, в ходе защиты магистерской диссертации. Свой доклад под названием «Скажи мне кто ты, и я скажу тебе, как выглядит твой графический пароль» Лёге зачитала на конференции PasswordsCon в Лас-Вегасе.

Так как графически ключи еще сравнительно молоды, и собрать большое количество примеров реальных ключей «из жизни» затруднительно, выборка у Лёге получилась небольшая – она проанализировала 4 000 Android lock Patterns (ALP). Тем не менее, полученные на выходе данные оказались небезынтересны.

«Люди предсказуемы. В случае графических паролей, мы наблюдаем тот же подход, которым люди руководствуются при создании PIN-кодов и обычных буквенно-числовых комбинаций», — рассказала Лёге на конференции. ALP может содержать не менее 4 узлов и не более 9, что суммарно дает 389,112 возможных комбинаций. Так же как в случае с обычными паролями, число комбинаций возрастает экспоненциально, вместе с длиной графического ключа.

| Длина графического ключа | Число комбинаций |

| 4 | 1,624 |

| 5 | 7,152 |

| 6 | 26,016 |

| 7 | 72,912 |

| 8 | 140,704 |

| 9 | 140,704 |

В целом, основные собранные данные таковы:

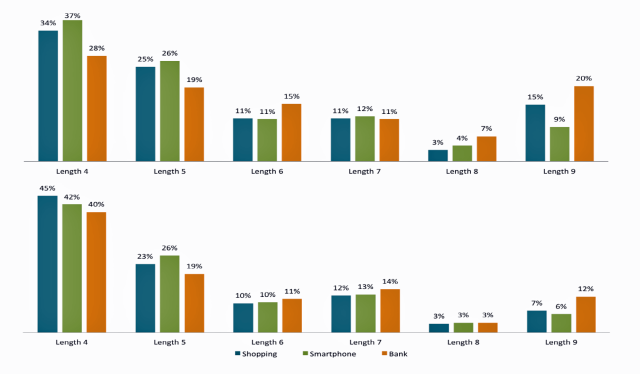

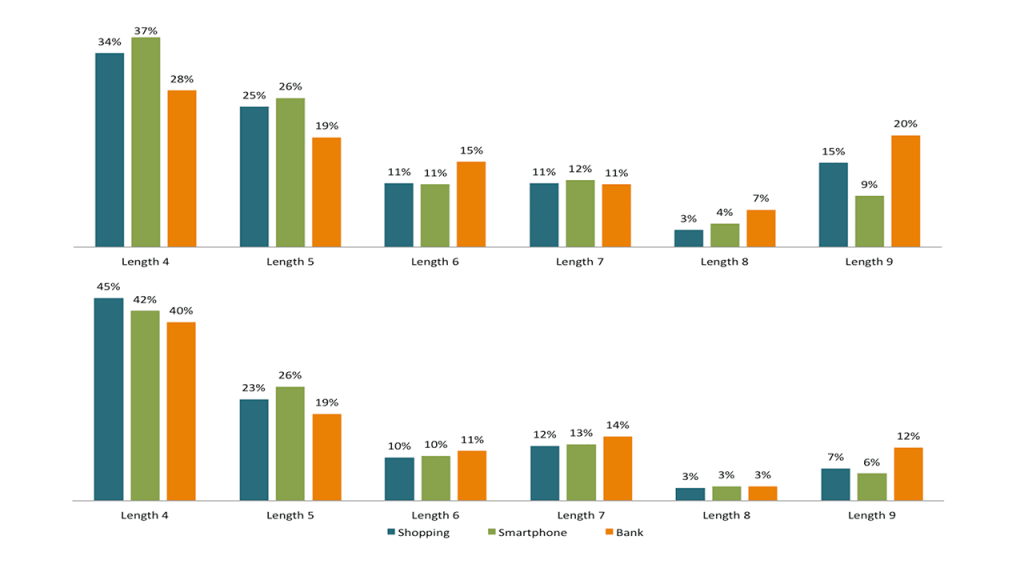

Лёге попросила опрошенных создать три разных ALP: для банковского приложения, для приложению для покупок и для разблокировки смартфона.

К сожалению, опрошенные мужчины и женщины, в подавляющем большинстве, создали ключи из 4-5 узлов. Наименее популярны у пользователей, по неясной причине, оказались пароли длиной 8 узлов, и даже пароли из максимальных 9 узлов набрали больше «голосов».

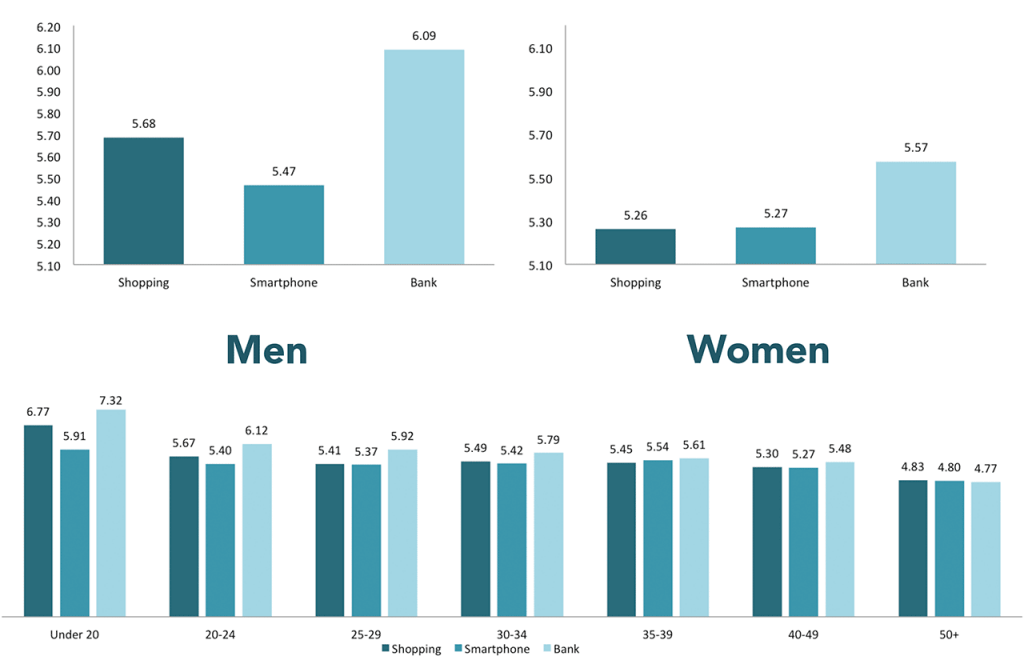

На иллюстрации ниже верхняя колонка – пароли мужчин, нижняя – пароли женщин:

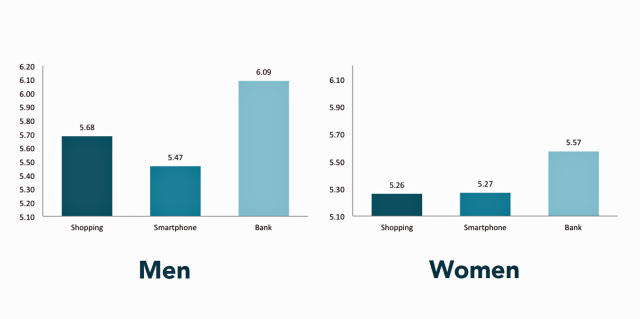

Мужчины в целом придумывают более сложные и длинные пароли, чем женщины. Самые сложные пароли – у молодых мужчин. Иллюстрация ниже демонстрирует разницу в сложности паролей:

Однако количество узлов – не единственный важный фактор для создания надежного графического ключа. Специфическая последовательность соединения узлов также является ключевым моментом для такого пароля. Если присвоить узлам пароля числа, расположив их так же, как они расположены на клавиатуре обычного телефона, получится, что последовательность 1, 2, 3, 6 куда менее безопасна, чем 2, 1, 3, 6, которая меняет направление.

Мужчины и здесь выбирают более надежные комбинации, такие как последовательность 2, 3, 1. Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Команда исследователей формализовала систему оценки сложности графических ключей еще в 2014 году, представив документ «Dissecting pattern unlock: The effect of pattern strength meter on pattern selection».

Опираясь на данную систему оценки надежности комбинаций, Лёге получила следующие цифры: самый ненадежный пароль среди опрошенных набрал 6,6 баллов, самый надежный – 46,8 баллов. Средняя надежность пароля составила 13,6 баллов.

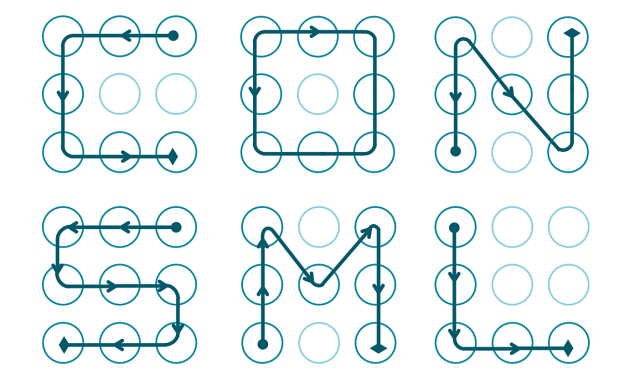

Помимо прочего, графические ключи оказались подвержены той же «болезни», что и численно-буквенные пароли, в качестве которых пользователи часто используют обычные слова. Более 10% полученных Лёге паролей оказались обычным буквами, которые пользователи чертили на экране. Хуже того, почти всегда выяснялось, что это не просто буква, но первая буква имени самого опрошенного, его супруга(ги), ребенка и так далее. Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

«Было очень забавно видеть, что люди используют ту же стратегию запоминания, к которой привыкли, используя численно-буквенные пароли. Тот же самый образ мысли», — рассказала Лёге. Выходит, если атакующим удастся собрать достаточно большое количество графических ключей, они смогут воспользоваться моделью Маркова, что значительно увеличит их шансы на успех. Лёге не стала фокусироваться на данном методе взлома в своем докладе из этических соображений.

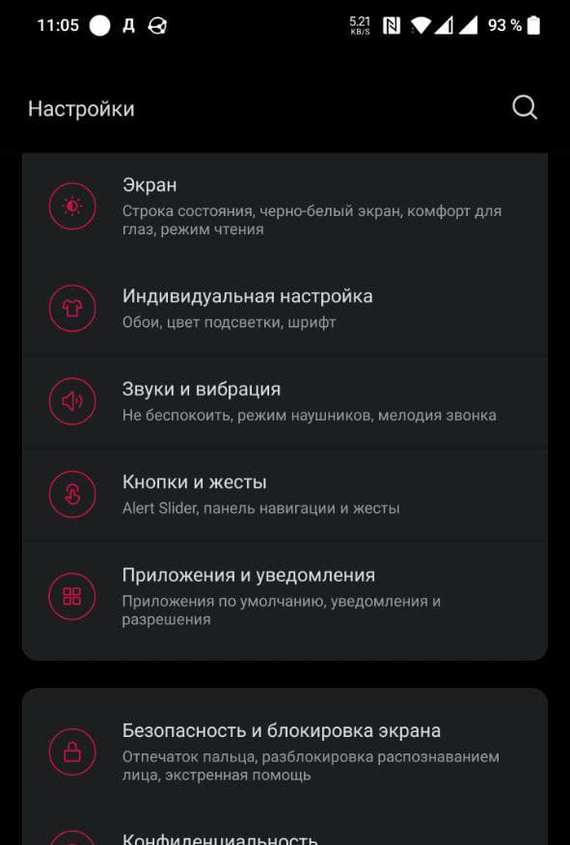

В заключение Лёге дала ряд советов, как сделать ALP безопаснее. Во-первых, в графическом ключе стоит использовать большее количество узлов, что сделает пароль более сложным. Во-вторых, стоит добавить пересечений, так как они усложняют атакующим подбор комбинации и помогут запутать злоумышленника, если тот решил подсмотреть пароль через плечо жертвы. В-третьих, стоит отключить опцию «показывать паттерн» в настройках безопасности Android: если линии между точками не будут отображаться на экране, подсмотреть ваш пароль станет еще сложнее.

Скажи мне, кто ты, и я скажу тебе, какой у тебя графический ключ на смартфоне

Человеческую предсказуемость сложно переоценить, когда дело касается паролей. А что насчет графических ключей, мы так же предсказуемы, когда их создаем?

Человеческую предсказуемость сложно переоценить. И когда дело касается паролей, PIN-кодов и тому подобного, это может стать серьезной проблемой. Многие из нас используют в качестве паролей имена, даты рождения и прочие вещи, которые несложно угадать, это не говоря уже о совсем уж негодных паролях вроде «12345», которые до сих пор остаются на удивление популярны.

А что насчет графических ключей — мы настолько же предсказуемы, когда создаем их? Оказывается, что да, очень даже предсказуемы.

Исследователь Марта Логе (Marte Løge) из норвежской компании Itera (нет, к нашей газовой «Итере» эта компания не имеет никакого отношения) провела анализ того, какие графические ключи люди создают. Она просила участников исследования создать три ключа: для шопинг-приложения, экрана блокировки смартфона и банковского приложения. Результаты оказались потрясающе интересными.

Во-первых, прослеживается четкая связь между типом приложений и сложностью паттернов, которые люди создают для входа в них. Как это ни странно, люди используют для входа в смартфон более короткие графические ключи, чем для входа в банковское или даже шопинг-приложение.

Насколько мы предсказуемы, когда создаем графические #ключи для #Android, и как создать по-настоящему надежный?

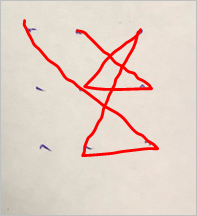

Во-вторых, множество людей (порядка 10% из нескольких тысяч участников исследования) используют паттерны, похожие на буквы, благо девятиточечная система весьма неплохо для этого подходит. Такие графические ключи абсолютно ненадежны и фактически являются прямым аналогом самых идиотских паролей вроде «12345».

Паттерны в виде букв — самые неудачные и самые легкоугадываемые

В-третьих, несмотря на то, что общее количество комбинаций паттернов составляет вполне внушительные 390 тыс. с небольшим, на самом деле количество вариантов для перебора можно существенно снизить благодаря человеческому фактору. Большая часть комбинаций — это ключи, в которых использованы восемь или девять точек из девяти имеющихся. Проблема в том, что такие ключи очень мало кто использует.

Несмотря на то что общее количество комбинаций выглядит вполне внушительно, следует понимать, что порядка 3/4 из них — это 8- и 9-точечные ключи, которыми в реальности редко пользуются

Средняя длина ключа — около пяти точек, что не так уж хорошо для надежной защиты. Такая длина дает количество комбинаций порядка 7 тыс., что очевидно хуже, чем даже простейший PIN-код из четырех цифр. Ну а самой популярной длиной графического ключа являются четыре точки, а это всего-навсего 1600 комбинаций.

Но и это еще не все: количество вариантов можно дополнительно снизить, поскольку можно с высокой вероятностью предсказать начальную точку паттерна. Примерно в половине случаев люди начинают паттерн с верхнего левого угла. Добавьте к этому нижний левый и верхний правый углы — и вы охватите 73% всех реально используемых людьми комбинаций.

Причем результаты почти не зависят от того, правша человек или левша, пользуется он устройством двумя руками (более вероятно для крупных экранов) или одной рукой (вероятно для небольших экранов). Цифры в любом случае очень похожие.

Еще один примечательный факт: женщины в среднем используют более слабые графические ключи, чем мужчины. И возраст тоже имеет значение: чем моложе человек, тем более вероятно, что он использует длинный паттерн. Таким образом, знание пола и возраста помогает предсказать, какой паттерн человек использует.

Какие практические выводы мы можем сделать из данного исследования? Основной таков: если вы пользуетесь графическими ключами для защиты экрана блокировки Android или каких-либо важных приложений, то лучшая стратегия — делать так, как не делает почти никто. А именно:

masterok

masterok

Мастерок.жж.рф

Хочу все знать

Если вы один из тех сотен миллионов, которые «пользуют» графический ключ, чтобы защитить свой девайс от несанкционированного доступа, то вам стоит пересмотреть меры безопасности и своё отношение к этому варианту.

Что такое графический пароль? Заместо числового пароля вам предлагается выдумать замысловатую фигуру, которую надлежит оформить, проведя пальчиком по экрану через любые 9 точек. Cмартфон можно разблокировать, повторив изначально заданную фигуру. Если Федот не тот, теряешь право на вход.

Раньше на телефонах «стояли» пароли. Потом появились более замысловатые способы защиты от вторжения. Ожидалось счастье человечества. Но вот графический пароль есть, а счастья нет.

Специалисты по информационной безопасности из Ланкастерского университета, Университета Бата (Великобритания) и Северо-западного политеха (г. Сиань, КНР) научились с помощью алгоритмов компьютерного зрения подбирать графический ключ для разблокировки смартфонов на базе «Андроида».

Для проверки методики программисты попросили 120 человек придумать графический ключ. Добровольцы ухищрялись как могли: меняли направление движения пальца, рисовали сложные фигуры.

Однако положение их было ужасно! Для анализирующего алгоритма неважно, как быстро, или как замысловато сформирован «рисунок» ключа. Главное, что есть злоумышленник, есть видеокамера, и всё записано на видео. «Скормив» это видео программе с разработанным алгоритмом мы получаем варианты графического ключа.

Надо заметить, что программистам удалось разблочить телефон в 95% случаев, причём на это ушло не более 5 попыток. Для повышения безопасности исследователи советуют всякий раз прикрывать второй рукой экран смартфона при его разблокировке. Также можно прибегнуть к обманным движениям пальцами, чтобы запутать анализирующий алгоритм вора.

А вот еще есть ролики, как разблокировать смарт защищенный графическим ключом:

Самые распространённые графические ключи на андроид

Найдены возможные дубликаты

Я так все данные на телефоне потерял)

Я знаю все пинкоды всех карт. Если кому надо, могу выложить.

Не надо, у нас есть.

Инфа сотка. Тут одна визуализация вариантов не оставляет сомнений.

моего варианта тут нет ЧЯДНТ

Просто ты параноик.

Блин. После просмотра поста свой ключ забыл.

А у меня примерно такой, только повёрнут на 44° вверх

Это мой. Не 100%, но уровень сложности такой же. Шесть штрихов разной длины и наклона с пересечениями. Правда, давно почти не пользуюсь: новый телефон разблокирую отпечатком, но не подушечки пальца, а ключ ввожу раз в несколько дней, когда телефону это зачем-то оказывается нужно.

У меня вообще никакого нет.

Даже отпечаток пальца ни разу не вводил.

Очень важная и достоверная инфа. В эпоху телефонов с faceid и сканерами отпечатков

Странно, что моего нет. Он точно тупее всех показанных.

Контакты и данные на заблокированном телефоне

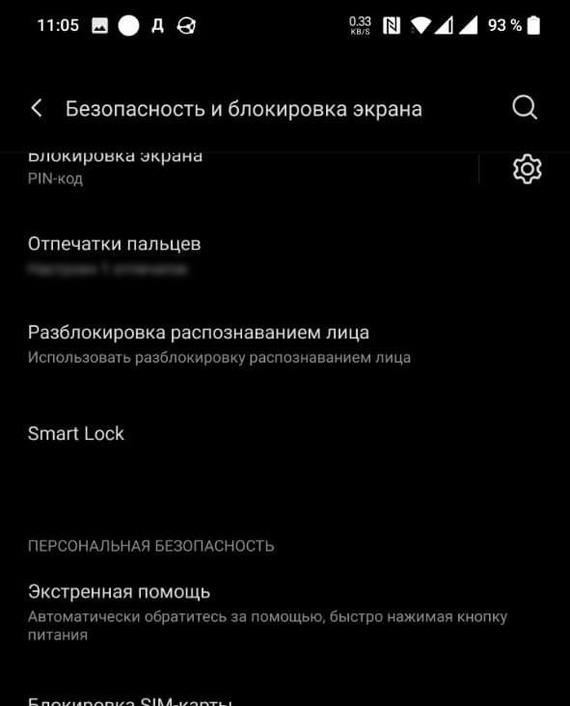

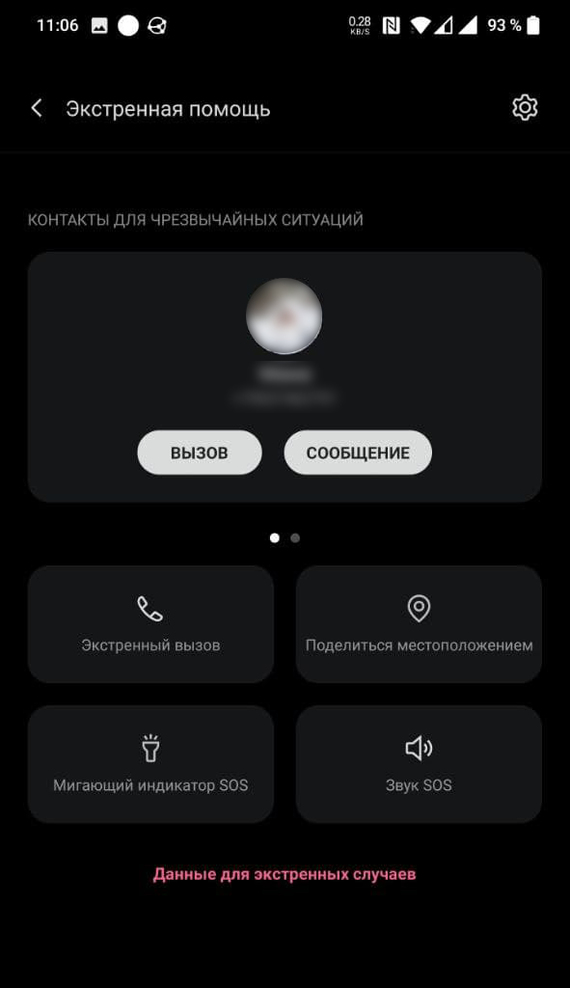

В Android уже достаточно давно появилась фича для экстренной связи, но многие о ней так и не знают. Смотрите:

А) Набираем в поиске по настройкам «данные для экстренных случаев»

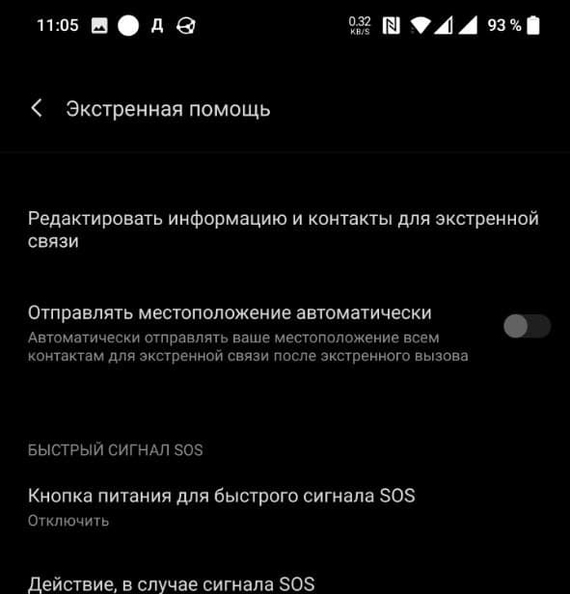

Б) Если не ищется, идём по пути:

Безопасность и блокировка экрана

Редактировать информацию и контакты для экстренной связи

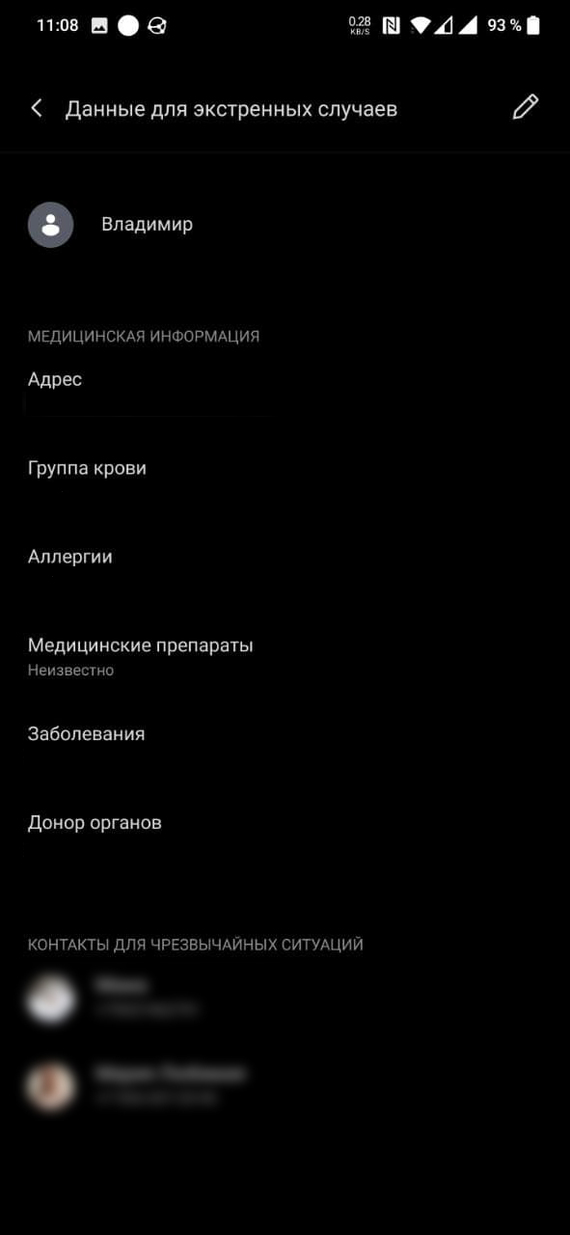

Как это выглядит в работе?

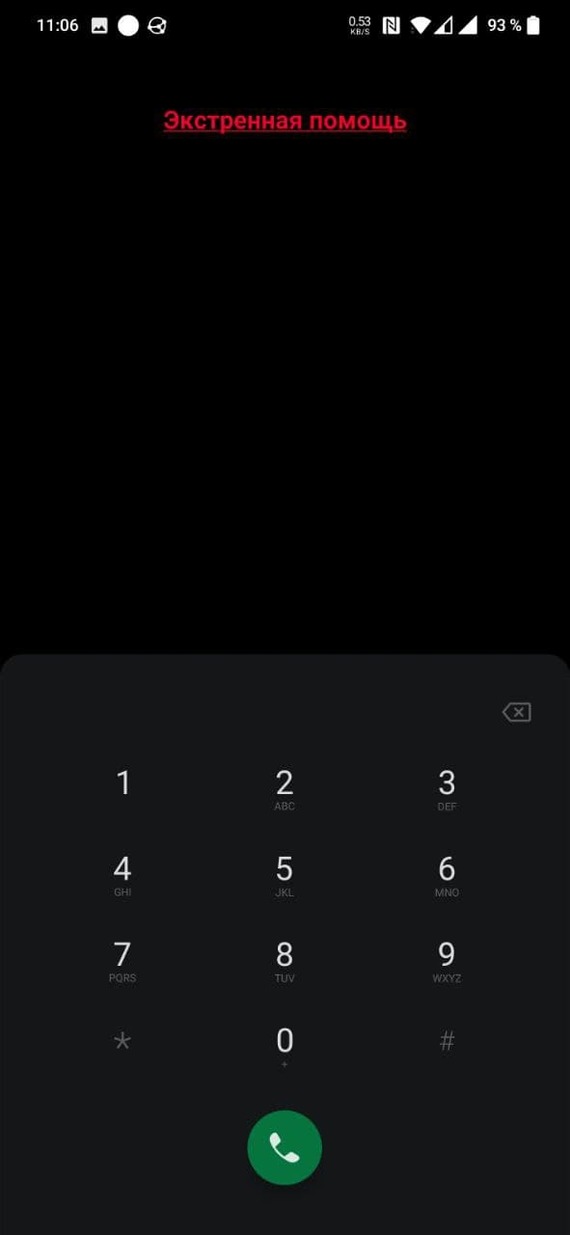

На заблокированном экране нажимаем «экстренный вызов» и проводим пальцем по кнопке SOS чтобы подтвердить действие.

В меню набора экстренных служб выбираем «Экстренная помощь».

Готово. Мы можем связаться с любым из выбранных контактов, виден номер на случай если нет денег / антенна умерла, внизу кнопка «данные для экстренных случаев» что отправит нас в то меню что я показывал выше. Напомню, телефон всё ещё заблокирован.

Помните: настроив эту штуку заранее 1 раз, вы можете сильно помочь себе в чрезвычайной ситуации и даже вернуть потерянный телефон, если нашедший в этом заинтересован.

Upd. Ещё варианты в зависимости от производителя:

Стиль часов экрана блокировки. Там можно информацию необходимую разместить

У меня эти данные вносятся совсем иначе. Ни меню настроек, ни поиск в настройках не помогли. Пришлось через меню экстренного вызова искать.

в общем, у меня зайти в контакты, нажать фото своего профиля, и «изменить». В конце списка будут эти данные

Где прячется непогода

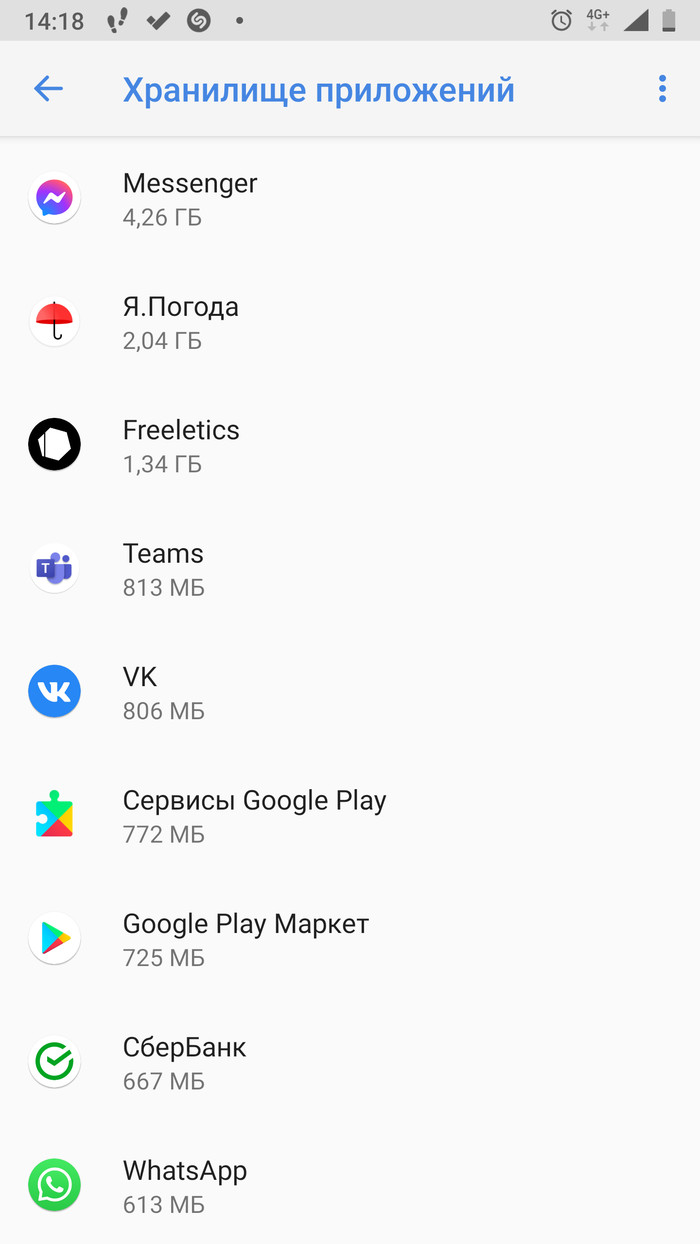

Полез проверять память телефона. Читал. Много удивлялся.

Теперь официально. Huawei продала бренд Honor. Что теперь будет со смартфонами?

Это одна из крупнейших сделок в этом году. Спустя 7 лет Honor становится независимой компанией.

Запрет на сотрудничество с Huawei, наложенный на американские компании, ударил и по созданному им «суббренду» Honor. Уже несколько недель говорят, что, чтобы спасти часть телефонного бизнеса, китайцы могут перепродать этот бренд. Так и случилось.Huawei подтверждает, что Honor только что был продан

В официальном заявлении Huawei сообщила, что бренд Honor попадает под крыло недавно сформированного консорциума под названием «Shenzhen Zhixin New Information Technology». В его состав входят более 30 организаций, включая компании, которые до сих пор распространяли устройства марки Honor на китайском рынке.

Стоимость сделки не разглашается, но по неофициальным данным она была эквивалентна 15 миллиардам долларов.

На данный момент новый владелец не собирается вносить серьезных изменений в работе устройств Honor. Бизнес-стратегия останется неизменной, а команда менеджеров останется на своих позициях. Пока не особо понятно, что будет с обновлением ПО и анонсом новых устройств.

Однако пока неизвестно, каким будет будущее Honor в Европе. В 2020 году на российском рынке появилось лишь несколько смартфонов от этой марки, а также пара аксессуаров, таких как наушники и умные часы.

Honor был основан в 2013 году и представляет собой бюджетный бренд, ориентированный на «молодых» покупателей. Количество смартфонов, покупаемых ежегодно, превысило 70 миллионов, что говорит о большой популярности бренда.

Информация взята с ТЕХНОблог

Популярность мобильных операционных систем с 2000 по 2020

Телефон отжигает

На 32 шага больше, чем обычно, Карл! Хлопотное утро 😁😁😁

Как обезопасить вашу сим-карту от незаконного перевыпуска. Инструкция для абонентов Билайн.

Huawei лишится сервисов и магазина приложений Google, включая обновления Android, из-за конфликта с США.

На всех рынках вне Китая.

Google остановил сотрудничество с китайским производителем смартфонов Huawei, связанное с передачей разработок в сфере оборудования и ПО, кроме тех, которые регламентированы открытыми лицензиями. Об этом сообщает Reuters со ссылкой на источник, знакомый с ситуацией.

По данным агентства, решение вступило в силу в воскресенье и фактически означает, что с этого момента смартфоны Huawei больше не будут получать будущие обновления Android.

К тому же, как уточняет Reuters, китайская компания не сможет устанавливать программы, разработанные Google, например магазин приложений Google play и электронную почту Gmail, на последующие модели своих мобильных устройств.

У Huawei останется доступ к открытой версии Android, которая доступна всем разработчикам, однако сотрудничества Google с китайским производителем больше не будет. Детали принятого решения ещё обсуждаются внутри Google, а юристы Huawei изучают влияние действий правительства США, однако публично компании не комментируют ситуацию.

Reuters не уточняет прямо, но по всей видимости решение Google связано с внесением Huawei в чёрный список Министерства торговли США, о котором ведомство объявило в четверг 16 мая.

ТАСС

Пользователи Android, изоляция банк клиентов.

Здравствуйте. Счастья, здоровья, держитесь там. Приношу извинения, тчо сильно затянул написание этой заметки. Автор занимался определёнными изысканиями в одной отбитой области и по этой причине времени написать сий трудъ не было. Паралельно бросил пить, курить, занялся спортом, похудел, ох*уел как хорошо жить вне интернетов в реальном мире. Да-да всем срать, приступаю. Извиняйте за тавтологию, если повторю то, что уже писал.

Предисловие: меня удивляет безалаберность большинства пользователей, никто из моих знакомых не использует аккаунты в телефоне, работают под администратором в ОС или, админы поймут, запускают продуктивные приложения из-под рута. Возможно люди станут чуть более расторопными, когда уже будет поздно. Те, у кого троян, скачанный в виде игрушки с левого сайта племянником-двоюродной_сестры-тёти спёр деньги со счёта мобильного или с банковской карты обычно прозревают.

Начиная с версии Android 4.2 у владельцев планшетов существует возможность создавать несколько учетных записей для разделения устройства между разными пользователями. В мобильных телефонах данная функция появилась, начиная с версии 5.0. Я предлагаю использовать эту возможность для обеспечения более высокого уровня безопасности.

Что нам понадобится: Устройство на android 5+, второй, гугл аккаунт.

Краткое руководство к действию. Справедливо для голого Android, названия пунктов меню взяты из версии 8.1

После первоначальной загрузки телефона, не стоит настраивать вообще ничего, кроме трёх пунктов, этот аккаунт является администратором и позволяет давать доступ к sms/вызовам другим пользователям, добавлять и удалять их, предполагаю в будущем возможности контроля и ограничений будут расширены.

1) Добавьте пароль для аккаунта, именно пароль, длинный жирный необрезанный. Впрочем вы можете руководствоваться своими соображениями и использовать любой вариант.

Настройки – Местоположение и защита – Блокировка экрана.

2) Проверьте, что ваше устройство зашифровано.

Настройки – Местоположение и защита – Шифрование и учетные данные – Зашифровать данные.

3) Создаём пользователей.

Настройки – Пользователи и аккаунты – Пользователи.

Создаём 2 аккаунта:

Второй мы планируем использовать для всех приложений с доступом к финансовым активностям, именно для него я и могу рекомендовать завести отдельный гугл.аккаунт не связанных НИКОИМ образом с первым.

Можно расширить список аккаунтов и изолировать назойливые игры, которые пытаются изнасиловать вас своими уведомлениями и напоминаниями. Также есть гостевой аккаунт.

Рекомендации для параноиков:

1) Не привязывайте номер телефона к второму «банковскому» аккаунту гугл. В случае, если недобросовестный опсос перевыпустит симку, все(ну почти все) банк клиенты перестанут работать на сутки, а получить доступ к вашему аккаунту человек сможет. Зная, как в данный момент развита электронная коммерция, этого может быть достаточно для создания вам проблем. Простой пример – привязанная к аккаунту карта для платежей gPay.

2) Используйте 2FA – двухфакторная аутентификация. Обязательно сгенерируйте новые резервные коды для входа, именно они являются наиболее безопасным способом восстановить доступ к аккаунту.

3) Идеальным вариантом является использование «паролей для приложений». Генерируются один раз, записывать не надо, запоминать тоже, геморройно бывает настраивать новое устройство, но лучше этого пока не придумали.

4) Проведите аудит конфиденциальности. Я лично выключил для банковского вообще всё.

5) Отключите/удалите все не нужные вам приложения.

Это сократит как расход батареи, при переходе между аккаунтами многие приложения получают событие для пробуждения, так и позволит чуть ограничить собираемые о вас данные. Оставить точно стоит gPlay, т.к. обновлять приложения нужно обязательно, остальной софт по-вкусу.

Настройки – Приложения и уведомления – Показать все.

При выборе приложения вы провалитесь в меню, где будет возможность удалить обновление/отключить приложение.

6) Отключите Google Instant App!

Настройки – Google – Сообщения с предпросмотром приложений.

Что это за зверь? Теоретически задумка неплохая, при переходе на сайт, устройство загрузит приложение, что-то вроде тонкого клиента сайта, после чего вы сможете пользоваться сайтом в рамках экосистемы вашего устройства. Например, можно будет моментально оплатить покупку, привязанной к аккаунту картой. А можно потерять все деньги, если это приложение окажется зловредом, подписанным корректным сертификатом. Тот же aliexpress вообще никаких вопросов не задаёт, просто деньги с карты списывает.

Для Xiaomi на прошивках MIUI существует аналог – второе пространство. К сожалению множественное добавление пользователей тут невозможно, однако есть такие фишки, как:

1) Скрытие из меню основного аккаунта пункта второго пространства.

2) Вход в разны аккаунты из одного экрана блокировки по разным паролям/отпечаткам пальца. Не знающий человек просто не догадается, что в телефоне есть изолированный сегмент с блекджеком и ещё чем-нибудь.

3) Склероз мой друг. Если верно помню, есть возможность «завернуть» определённые контакты с вызовами и смс во второе пространство. И никто не узнает, что вы бэтмен, ходите на сторону/ведёте двойную жизнь(курьерам с зп 300к в месяц привет). В крайнем случае сяоми из-коробки имеет applock, который способен скрывать даже конкретные сообщения из чатов.

Спасибо за интерес. К сожалению у меня нет совершенно времени отвечать.

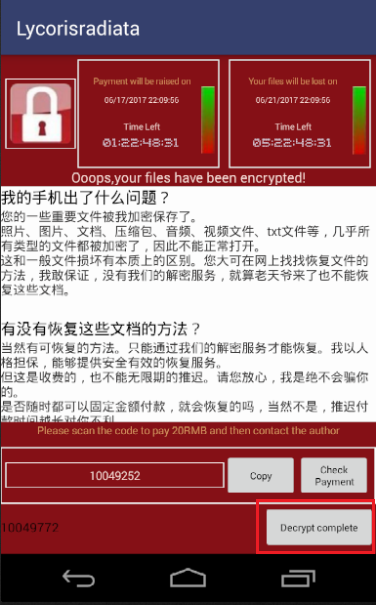

Вымогатель SLocker, также известный как Simple Locker, является одним из наиболее известных и старейших шифровальщиков для Android. Именно он устроил настоящую эпидемию летом 2016 года, а в мае 2017 года исследователи обнаружили более 400 новых образцов вируса. Спустя еще месяц, в июне 2017 года, специалисты Trend Micro заметили, что вымогатель начал копировать GUI нашумевшего шифровальщика WannaCry.

Исходный код вируса SLocker (опубликовал fs0c1ety):

Пользователям Android рекомендуется удвоить бдительность и помнить о простейших правилах безопасности:

-не открывать почтовые вложения, полученные из неизвестных источников;

-не нажимать на ссылки, полученные в SMS- и MMS-сообщениях;

-отключить в настройках безопасности Android установку приложений не из Google Play;

-своевременно обновлять ОС и приложения;

-не подключаться к незащищенным и непроверенным публичным сетям Wi-Fi, и вообще отключать Wi-Fi если он не используется.

Whatsapp хранит переписку на смартфоне в открытом виде

Disclaimer:

Пост несёт сугубо информативно-познавательный характер, не несёт в себе призывов к действию. За рейтингом не гонюсь, можете минусить, но советую сначала прочесть

Однажды, почти случайно, залез я посмотреть что хранит Whatsapp в своих базах данных на смартфоне. Изначально цель была не эта, но потом стало интересно.

Мой смартфон — на андроиде. Поскольку есть рут и я не боюсь экспериментов над своим девайсом, мне не составляет труда изредка пользоваться приложением, название которого я не назову 🙂 Во-первых, это может спровоцировать кого-то на неразумные действия в чей-то адрес, а такую ответственность брать на себя мне не хочется, а во-вторых, пикабушники люто не одобряют рекламные (либо похожие на таковые) посты.

Приложение позволяет на рутованном андроиде включать и отключать разные компоненты других приложений, например, выключить активность («окно»), которое отображает полноэкранную рекламу, либо выключить сервис, в фоне отправляющий какую-то инфу чёрт знает кому. А также даёт просматривать и изменять хранимые другими приложениями данные в их базах данных.

В андроиде есть встроенный механизм баз данных (на движке SQLite). Мулечка в том, что любое приложение может иметь БД в защищённом хранилище системы, где будет накапливать и хранить свои данные. Это если на пальцах объяснять, более опытные разработчики могут внести дополнения в комментах.

Я не силён в шифрованиях, устройстве мессенджеров и шизой на тему информационной безопасности не страдаю. Однако обнаружил любопытную вещь.

После появления Телеграма, Whatsapp начал хвастаться сквозным шифрованием. Даже если оно есть по факту и работает, то почему в БД этого месссенджера хранятся все данные в открытом виде и никак (от слова совсем) не зашифрованы?

Отправляю тестовое сообщение:

Смотрю в базу (БД msgstore, таблица messages):

masterok

masterok