Сертификат pem как установить

Пример настройки двухфакторной аутентификации в ОС Windows

В приведенном ниже примере используется последняя версия OpenSSL для ОС Windows. Предполагается использование конфигурации с сервером безопасности, настроенном на веб-сервере IIS. В примере продемонстрированы шаги для создания трех сертификатов:

Для настройки двухфакторной аутентификации необходимо выполнить все этапы данной инструкции.

1. Предварительные настройки OpenSSL

Для выполнения примера были заданы следующие предварительные настройки OpenSSL:

Создана папка « C:\iis » и « C:\iis\newcerts ».

В папке « C:\iis » создано два файла: пустой « index.txt » и файл без расширения « serial », содержащий значение « 01 ».

2. Создание и установка корневого сертификата

Корневой сертификат необходим для подписания сертификата клиента и сервера.

Создание корневого сертификата

Для создания корневого сертификата:

Перейдем в директорию с установленным OpenSSL с помощью командной строки:

cd C:\Program Files\OpenSSL-Win64

При выполнении команды будут запрошены дополнительные данные: PEM пароль и пользовательские данные о владельце сертификата.

Установка созданного сертификата

Созданный сертификат необходимо установить в хранилище доверенных центров:

Вызовем консоль управления, выполнив (горячая клавиша WIN+R) команду « mmc ».

Добавим (горячая клавиша CTRL+M) оснастку сертификаты для учетной записи локального компьютера.

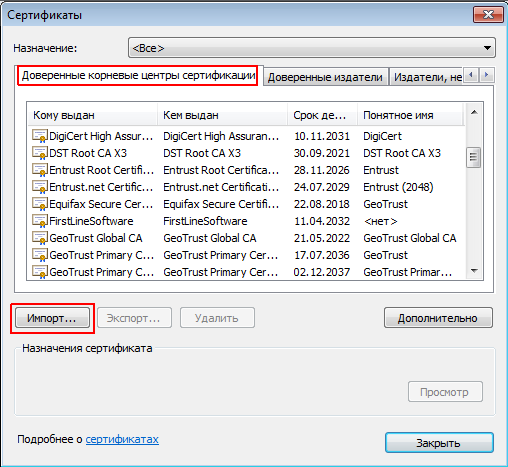

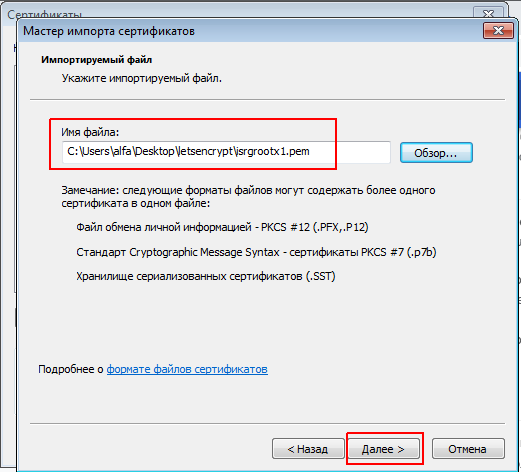

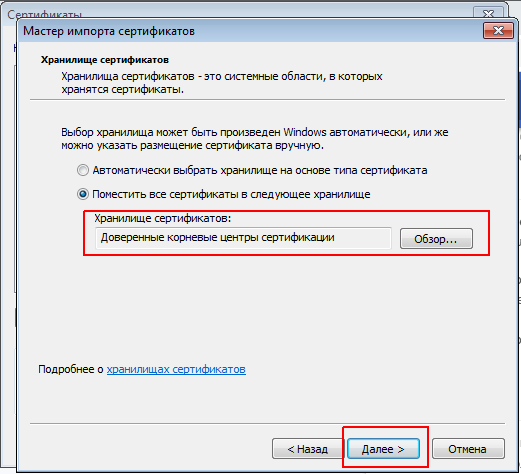

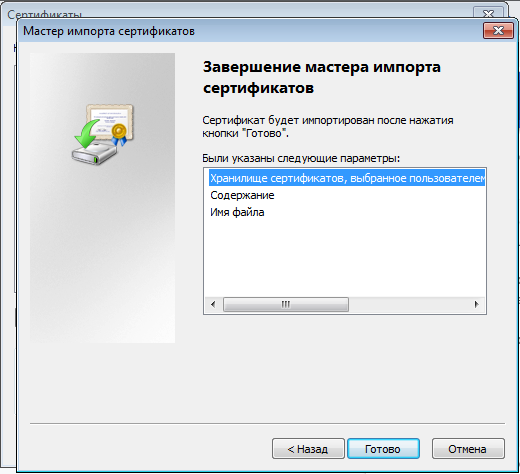

Импортируем, ранее созданный сертификат, в папку « Доверенные корневые центры сертификации > Сертификаты »:

3. Создание и установка сертификата сервера

Сертификат сервера используется веб-сервером IIS для проверки подлинности сертификатов клиентов, для создания и подписания сертификата сервера выполните следующие шаги:

Создание запроса сертификата

В диспетчере служб IIS перейдем на страницу настройки сертификатов, нажав кнопку

Выполним команду « Создать запрос сертификата » контекстного меню или боковой панели.

Заполним поля о пользователе сертификата.

При запросе имени файла сохраним запрос в папке « C:\iis » под именем « server.csr ».

Подписание запроса сертификата

Созданный запрос необходимо подписать корневым сертификатом. Откроем консоль OpenSSL и введем команду:

При выполнении команды будет получен запрос PEM пароля и уточняющие вопросы. После введения данных будет создан сертификат.

Установка сертификата сервера в IIS

Подписанный файл сертификата сервера необходимо установить на веб-сервер IIS:

В диспетчере служб IIS перейдем на страницу настройки сертификатов, нажав кнопку

Выполним команду « Запрос установки сертификата » контекстного меню или боковой панели.

Укажем путь до подписанного сертификата « C:\iis\server.cer ».

В результате на веб-сервер IIS будет установлен подписанный сертификат сервера.

Сохранение сертификата в формате PEM

Сохранение сертификата server.cer в формате PEM необходимо в том случае, если выполняется настройка входа через OAuth, при которой используется утилита PP.Util для сохранения сгенерированного сертификата в репозиторий. Откроем консоль OpenSSL и введем команду:

После выполнения команды сертификат будет сохранен в формате PEM и доступен для использования утилитой PP.Util.

4. Настройки параметров подключения

Добавление https привязки

В диспетчере служб IIS перейдем на страницу сайта, например « Default Web Site ».

Выполним команду « Привязки » контекстного меню или боковой панели.

Добавим новую привязку: в поле Тип укажем « https », в выпадающем списке укажем созданный ранее сертификат сервера.

Параметры SSL

Включим параметры SSL для используемого веб-сайта/приложения:

В диспетчере служб IIS перейдем на страницу настройки параметров SSL, нажав кнопку

Установим флажок « Требовать SSL » и переключатель « Требовать сертификат клиента ».

Настройка параметров подключения

При двухфакторной аутентификации для подключения к веб-сервису используется протокол https.

В настройках подключения пользователя к серверу безопасности необходимо указать адрес до веб-сервиса с учетом защищенного протокола:

https:// / fp SS_App_v9.x/axis2/services/PP.SOM.SomSec

При использовании BI-сервера совместно с сервером безопасности необходимо задать https соединение на всех этапах.

5. Создание сертификата клиента

Создание запроса сертификата клиента

Для создания запроса в консоли OpenSSL введем команду:

При выполнении команды будет предложено задать PEM пароль и дополнительную информацию и владельце сертификата.

После введения всех данных будет создан ключ и запрос на сертификат клиента.

Подписание запроса сертификата

Созданный запрос необходимо подписать корневым сертификатом. Откроем консоль OpenSSL и введем команду:

При выполнении команды будет получен запрос PEM пароля и уточняющие вопросы. После введения данных будет создан сертификат.

Сохранение сертификата в контейнере

Для возможности импортировать сертификат в хранилище сертификатов вместе с ключом, необходимо конвертировать сертификат с ключом в контейнер *.pfx.

Введем в консоли OpenSSL команду:

При выполнении команды будет получен запрос PEM пароля.

После создания контейнера его необходимо передать на компьютер клиента и импортировать в хранилище сертификатов.

6. Привязка сертификата к пользователю

Привязка сертификата к конкретному пользователю производится на вкладке «Общие свойства» в свойствах пользователя:

Выполним команду « Из файла » раскрывающегося меню кнопки « Добавить » и укажем созданный для клиента сертификат.

В результате доступ пользователя к репозиторию будет разрешен только при предъявлении сертификата пользователя.

7. Проверка работы сертификатов

Перед проверкой работы сертификатов перезагрузим веб-сервер IIS.

Для проверки работы запросов сертификатов проверим доступ к веб-сервису сервера безопасности. В браузере перейдем по адресу:

https:// / fp SS_App_v9.x/axis2/services

При корректной настройке будет показано окно выбора сертификата для аутентификации на сайте.

Если сертификат был указан корректно, будет отображена страница с доступными операциям веб-сервиса.

Настройка купленного PEM-сертификата в MS Exchange Server

Инструкция применяется к ситуации, когда имеется купленный у доверенного центра сертификат. Также нам доступны открытый, закрытый ключи и файл с запросом.

Конвертация PEM в PFX

Чтобы конвертировать PEM в PFX копируем открытый, закрытый и request-ключи на компьютер с установленным openssl, например под Linux.

Затем подключаемся к нему и переходим в каталог со скопированными сертификатами, например:

И после вводим следующую команду:

* где certificate.pfx — имя нового сертификата; cert.key — закрытый ключ; cert.pem — открытый ключ; cert.csr — файл с запросом на получение сертификата.

Система запросит ввести пароль, чтобы защитить цепочку сертификатов — вводим сложный пароль дважды. Команда отработает очень быстро и в текущем каталоге появится файл certificate.pfx.

Импорт сертификата в Exchange

Копируем его на Exchange и открываем оснастку управления почтовым сервером. Переходим в раздел «Настройка серверов» и выбираем нужный сервер Exchange, если их несколько — в нижней части панели мы увидим вкладку «Сертификаты Exchange».

Кликаем правой кнопкой мыши по любому пустому месту данной вкладки и выбираем «Импорт сертификата Exchange. »

Новый сертификат появится в списке. Кликаем по нему правой кнопкой мыши и выбираем «Назначение служб для сертификатов. ».

Новый сертификат начнет использоваться почтовым сервером Exchange (в нашем случае, для всех http и https запросов).

Добавление корневого сертификата Letsencrypt

Добавление корневых сертификатов Letsencrypt на Ubuntu, Centos, Windows 7

Ниже представлена инструкция для Windows 7, Ubuntu и Centos 7, которая позволит исправить ошибку letsencrypt.

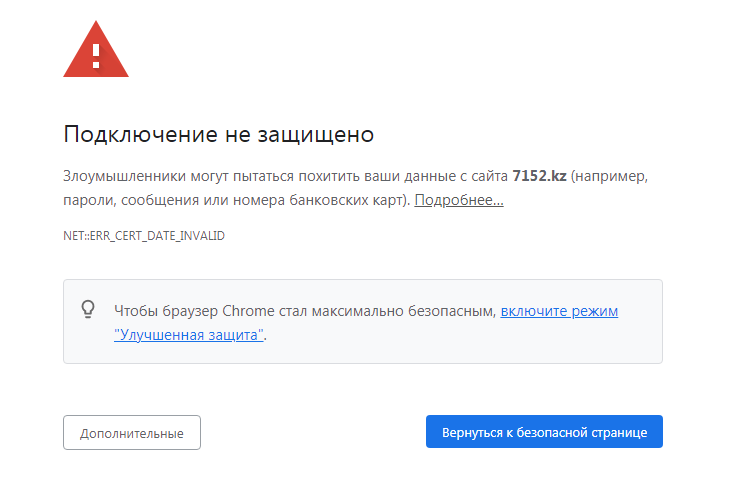

1. Если у вас возникает ошибка доступа к сайтам, в связи с истечением сертифика IdenTrust DST Root CA X3 на старых системах.

2. Если вы получаете ошибки git:

3. Ошибка CERTIFICATE_VERIFY_FAILED

То следует установить корневые сертификаты Letsencrypt. Список корневых сертификатов представлен на странице https://letsencrypt.org/certificates/

ОС Ubuntu 16.04

Пропишите новые сертификаты в конфигурационном файле:

После выполнения команды должно вывести информацию об успешной установки трех новых сертификатов:

Сборка всех сертификатов находится в файле /etc/ssl/certs/ca-certificates.crt

ОС Centos 7

Установите программу для работы с сертификатами:

Сборка всех сертификатов находится в файле /etc/ssl/certs/ca-bundle.crt

Перезапуск сервисов

После настройки корневого сертификата следует перезапустить некоторые программы.

Windows 7

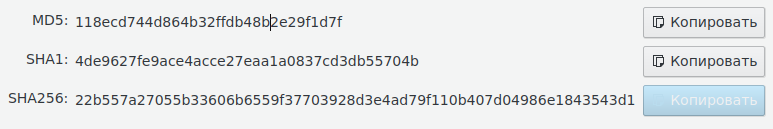

Контрольные суммы сертификата:

MD5: 118ecd744d864b32ffdb48b2e29f1d7f

SHA1: 4de9627fe9ace4acce27eaa1a0837cd3db55704b

SHA256: 22b557a27055b33606b6559f37703928d3e4ad79f110b407d04986e1843543d1

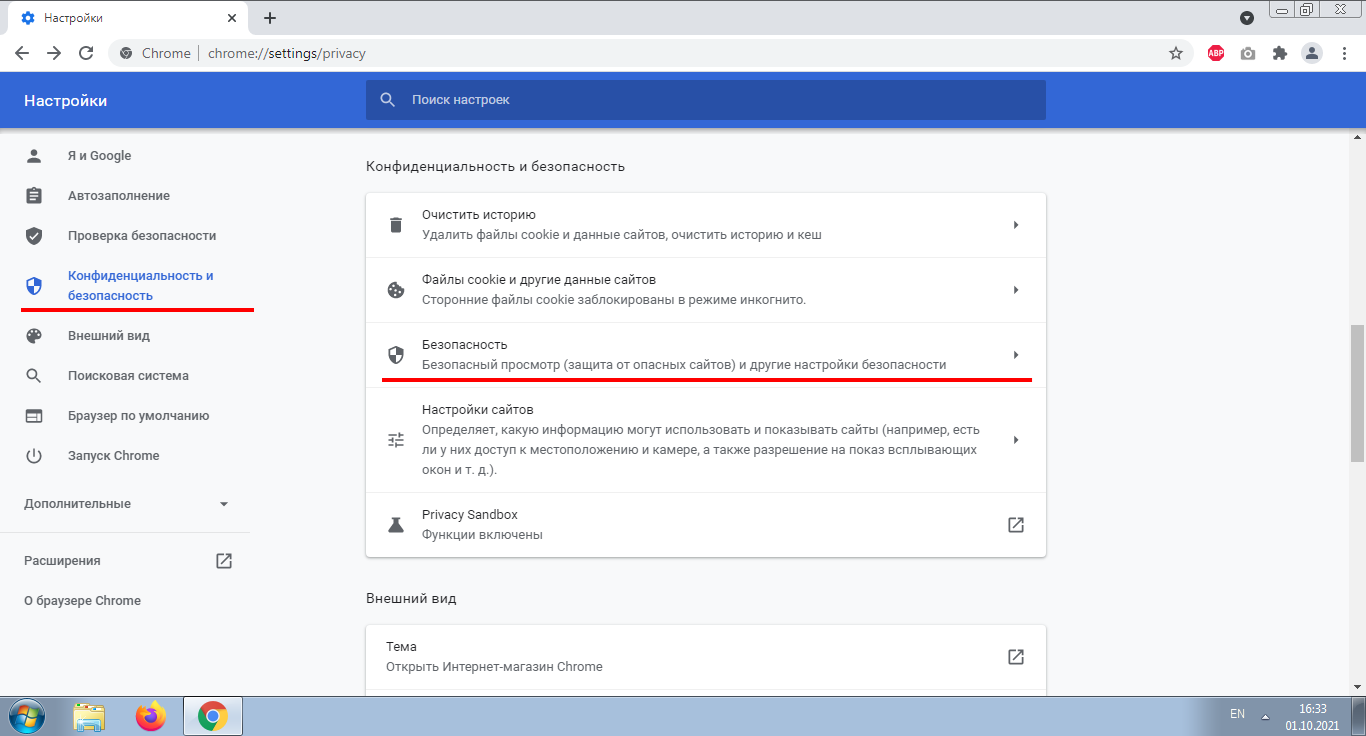

3.Откройте пункт Конфиденциальность и Безопасность и выберите раздел безопасность

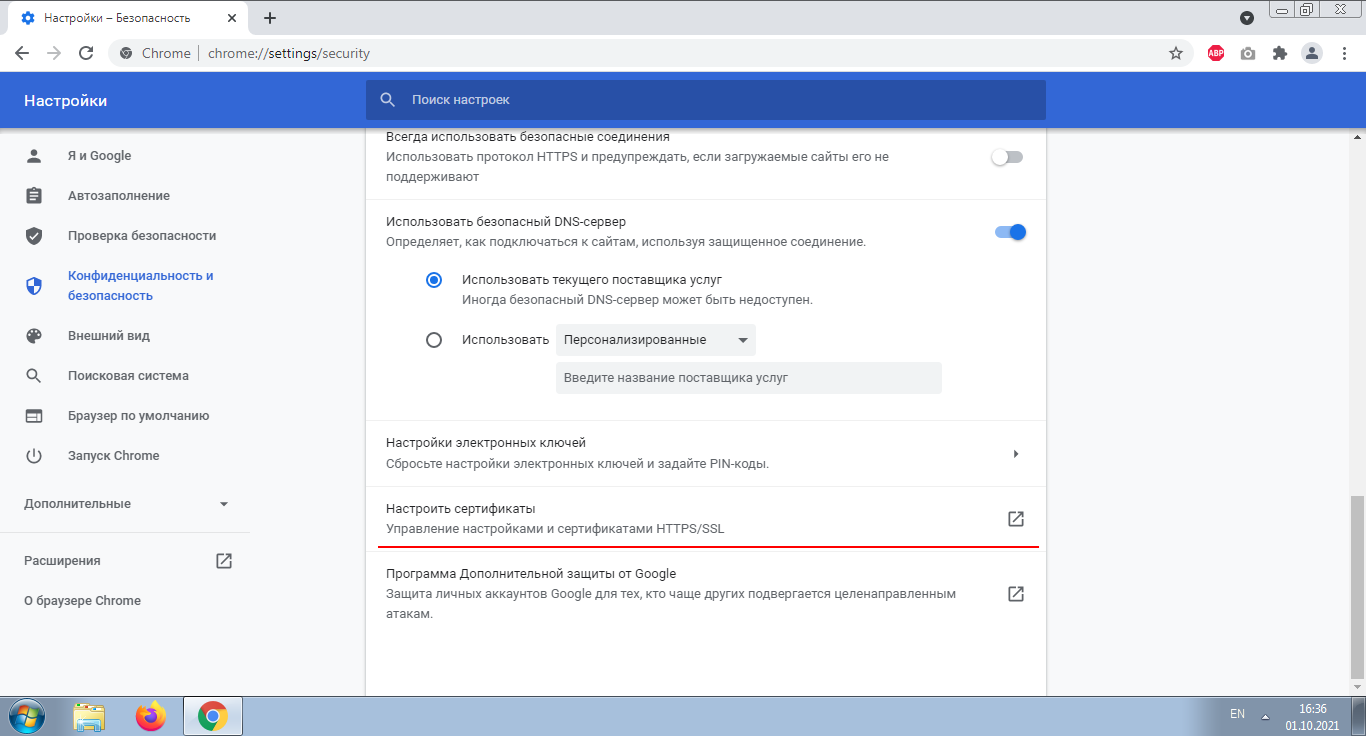

4. Откройте пункт Настроить сертификаты

5. Выберите пункт Доверенные корневые центры сертификации

6. Нажмите на кнопку Импорт

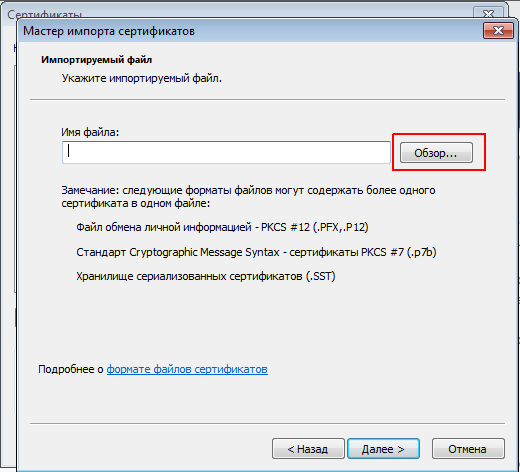

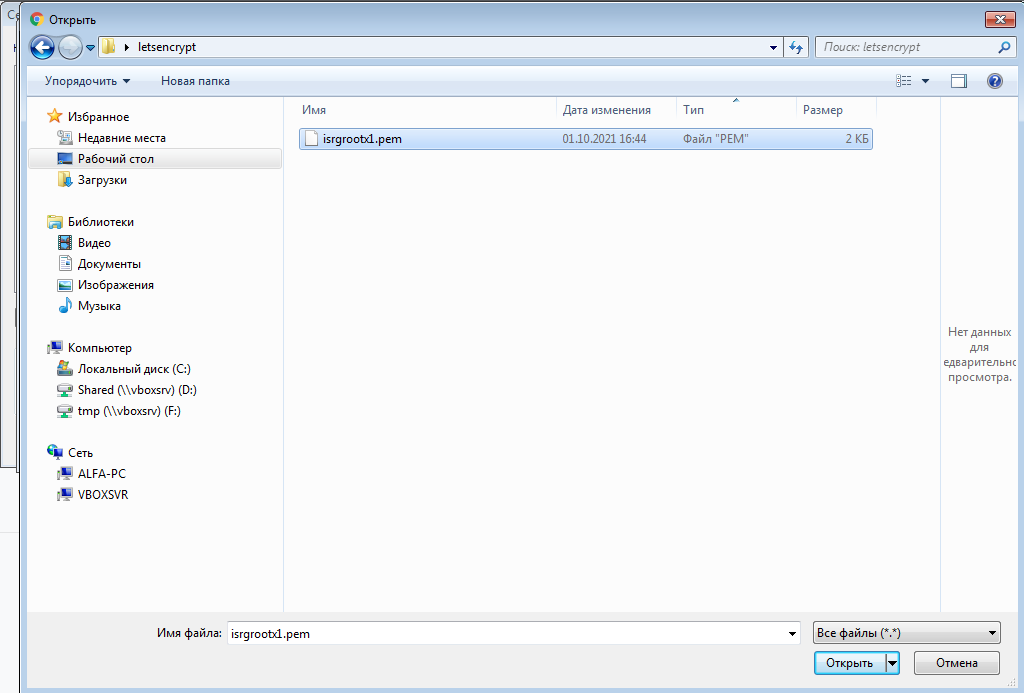

7. Нажмите обзор и выберите загруженный файл.

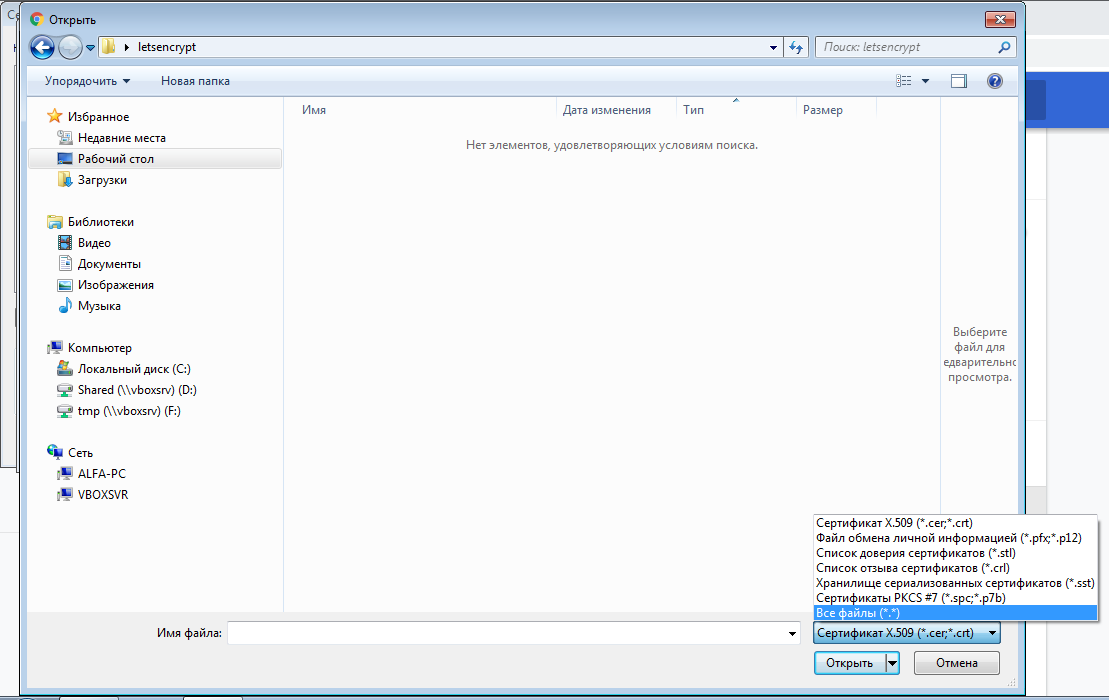

8. В выпадающем списке нужно выбрать все файлы

8. Убедитесь что установка идет в Доверенные корневые центры сертификации.

10. В окне предупреждения безопасности нужно ответить да

Table of Contents:

Файл с расширением файла PEM является файлом сертификата конфиденциальности, который используется для частной передачи электронной почты. Лицо, получающее это электронное письмо, может быть уверенным, что сообщение не было изменено во время его передачи, не было показано никому другому и было отправлено лицом, которое утверждает, что оно отправило его.

Формат PEM возник из-за сложности отправки двоичных данных по электронной почте. Формат PEM кодирует двоичный код с базой64, чтобы он существовал как строка ASCII.

Формат PEM был заменен новыми и более безопасными технологиями, но контейнер PEM по-прежнему используется сегодня для хранения файлов сертификатов, открытых и закрытых ключей, корневых сертификатов и т. Д.

Некоторые файлы в формате PEM могут вместо этого использовать другое расширение файла, например CER или CRT для сертификатов, или KEY для открытых или закрытых ключей.

Как открыть файлы PEM

Шаги для открытия файла PEM различаются в зависимости от приложения, которое оно нуждается, и операционной системы, которую вы используете. Однако вам может потребоваться преобразовать ваш файл PEM в CER или CRT, чтобы некоторые из этих программ могли принять файл.

Windows

Если вам нужен файл CER или CRT в почтовом клиенте Microsoft, например Outlook, откройте его в Internet Explorer, чтобы он автоматически загрузился в соответствующую базу данных. Клиент электронной почты может автоматически использовать его оттуда.

Чтобы узнать, какие файлы сертификатов загружены на ваш компьютер и импортировать их вручную, используйте Internet Explorer. инструменты меню для доступа Свойства обозревателя> Контент> Сертификаты, как это:

Чтобы импортировать файл CER или CRT в Windows, начните с открытия Microsoft Management Console в диалоговом окне «Выполнить» (используйте Windows Key + R сочетание клавиш для ввода ММС). Оттуда перейдите к Файл> Добавить / удалить оснастку … и выберите Сертификаты из левого столбца, а затем Добавить> в центре окна.

выберите Компьютерный счет на следующем экране, а затем перейдите к мастеру, выбрав Локальный компьютер когда его спрашивают. Как только «Сертификаты» загружаются под «Корень консоли», разверните папку и щелкните правой кнопкой мыши доверенные корневые центры сертификации, и выберите Все задачи> Импорт ….

Macos

Та же концепция верна для вашего почтового клиента Mac, как и для Windows: используйте Safari для импорта файла PEM в Keychain Access.

Вы также можете импортировать сертификаты SSL через Файл> Импортировать элементы … в меню «Доступ к ключам». выберите система в раскрывающемся меню, а затем следуйте инструкциям на экране.

Если эти методы не работают для импорта файла PEM в macOS, вы можете попробовать следующую команду (измените «yourfile.pem» на имя и расположение вашего конкретного файла PEM):

/ Библиотека / Брелки / login.keychain

Linux

Используйте эту команду keytool для просмотра содержимого файла PEM в Linux:

Выполните следующие шаги, если вы хотите импортировать файл CRT в репозиторий доверенных сертификатов Linux (см. Метод преобразования PEM в CRT в следующем разделе ниже, если вместо этого есть файл PEM):

Создайте там папку (например, sudo mkdir / usr / share / ca-certificate / work).

Убедитесь, что разрешения установлены правильно (755 для папки и 644 для файла).

Запустите sudo update-ca-certificate команда.

Firefox и Thunderbird

Если файл PEM необходимо импортировать в почтовый клиент Mozilla, например Thunderbird, вам может потребоваться сначала экспортировать файл PEM из Firefox. Откройте меню Firefox и выберите Опции, Идти к Конфиденциальность и безопасность и найти Безопасность раздел, а затем используйте Просмотреть сертификаты … чтобы открыть список, откуда вы можете выбрать тот, который вам нужно экспортировать. Использовать Резервное копирование… возможность сохранить его.

Затем, в Thunderbird, откройте меню и нажмите или коснитесь Опции, Перейдите к Дополнительно> Сертификаты> Управление сертификатами> Ваши сертификаты> Импорт …, Из раздела «Имя файла:» Импортировать окно, выберите Файлы сертификатов из раскрывающегося списка, а затем найдите и откройте файл PEM.

Чтобы импортировать файл PEM в Firefox, просто выполните те же действия, что и для экспорта, но выберите Импортировать… вместо Резервное копирование… кнопка. Если вы не можете найти файл PEM, убедитесь, что в поле «Имя файла» диалогового окна установлено значение Файлы сертификатов и не Файлы PKCS12.

Java KeyStore

См. Этот поток переполнения стека при импорте файла PEM в Java KeyStore (JKS), если вам нужно это сделать. Другим вариантом, который может работать, является использование этого инструмента keyutil.

Как конвертировать файл PEM

В отличие от большинства форматов файлов, которые могут быть преобразованы с помощью инструмента преобразования файлов или веб-сайта, вам необходимо ввести специальные команды для конкретной программы, чтобы преобразовать формат файла PEM в большинство других форматов.

Преобразуйте PEM в PPK с помощью PuTTYGen. выберите нагрузка с правой стороны программы, установите тип файла как любой файл (*. *), а затем просмотрите и откройте файл PEM. выберите Сохранить закрытый ключ для создания файла PPK.

С помощью OpenSSL (получить версию Windows здесь) вы можете преобразовать файл PEM в PFX с помощью следующей команды:

Если у вас есть файл PEM, который требуется преобразовать в CRT, как в случае с Ubuntu, используйте эту команду в OpenSSL:

См. Ссылку «Переполнение стека» выше о использовании файла PEM с Java KeyStore, если вы хотите преобразовать файл в JKS или этот учебник из Oracle, чтобы импортировать файл в доверенное хранилище Java.

Дополнительная информация о PEM

Функция целостности данных в формате расширенного почтового сертификата использует сообщения RSA-MD2 и RSA-MD5 для сравнения сообщения до и после его отправки, чтобы гарантировать, что он не был изменен на этом пути.

Один файл PEM может содержать несколько сертификатов, и в этом случае секции «END» и «BEGIN» соседствуют друг с другом.

Ваш файл все еще не открывается?

Одна из причин, по которой ваш файл не открывается ни одним из способов, описанных выше, заключается в том, что вы на самом деле не имеете дело с файлом PEM. Вместо этого у вас может быть файл, который просто использует расширение с аналогичным написанием. Если это так, нет необходимости связывать эти два файла или работать с одними и теми же программами.

Например, PEF выглядит очень много, как PEM, но вместо этого принадлежит либо файлу формата Pentax Raw Image, либо Portable Format Embosser Format. Следуйте этой ссылке, чтобы узнать, как открывать или конвертировать файлы PEF, если это действительно так.

То же самое можно сказать и для многих других расширений файлов, таких как EMP, EPP, PES, PET … у вас есть идея. Просто дважды проверьте расширение файла, чтобы увидеть, что он действительно читает «.pem», прежде чем считать, что вышеприведенные методы не работают.

Если вы уверены, что у вас есть файл PEM, но у вас возникли проблемы с его открытием или использованием, см. Раздел «Дополнительная помощь» для получения информации о контакте со мной в социальных сетях или по электронной почте, публикации на форумах технической поддержки и т. Д. Позвольте мне знать, какие у вас проблемы, и я посмотрю, что я могу сделать, чтобы помочь.

Файл NEF (что это такое и как его открыть)

Файл AZW (что это такое и как его открыть)

Файл ODS (что это такое и как его открыть)

Файл ODS, скорее всего, является файлом OpenDocument Spreadsheet. Вот как открыть файл ODS или преобразовать файл ODS в XLS, PDF, XLSX, CSV, DOC и т. Д.

1С 8.2 HTTPS: добавление сертификатов в cacert.pem

В 1С 8.2, при попытке установить HTTPS соединение с сайтом, можно получить такую ошибку: «Peer certificate cannot be authenticated with known CA certificates«. В то же время, при соединении с тем же адресом в 1С 8.3, всё работает. В чём дело, и как это исправить?

Дело в том, что 8.3 пользуется системным хранилищем сертификатов. А в 8.2 в качестве такого хранилища выступает файл cacert.pem, расположенный в каталоге 1С (например: C:\Program Files\1cv82t\8.2.17.169\bin\cacert.pem). И там есть не все современные корневые сертификаты. Надо добавить недостающее, и всё должно заработать.

План такой:

1. Получить сертификаты с сайта

2. Преобразовать сертификаты в текстовый вид

3. Добавить тексты сертификатов в cacert.pem

Поскольку я не знаю, каким веб-браузером вы пользуетесь, то рассмотрю разные варианты. Из-за этого первый пункт плана получился самым обширным. Полное содержание этой статьи выглядит так:

1. Получить сертификаты с сайта

1.1 Открыть адрес в браузере

1.2 Открыть окно просмотра сертификата

1.2.1 Internet Explorer 11

1.2.2 Google Chrome 68

1.2.3 Opera 54

1.2.4 Firefox 61

1.3 сохранить нужные сертификаты в файл

1.3.1 выбор нужных сертификатов

1.3.2 Экспорт сертификата в стандартном просмотрщике

1.3.3 экспорт сертификата в Firefox:

2. Подготовка текста сертификата

3. Добавление сертификата в cacert.pem

1. Получить сертификаты с сайта

Чтобы получить сертификаты, можно открыть нужный адрес в браузере, затем попросить браузер показать дополнительную информацию или свойства, среди них выбрать просмотр сертификата, и сохранить нужные сертификаты в файле.

1.1 Открыть адрес в браузере

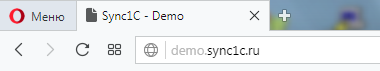

Первый пункт (открыть нужный адрес) затруднений не вызывает: надо просто ввести нужный адрес (не забывая префикс https:// в начале) в адресную строку. Для примера я возьму свой сайт для демо-магазина https://demo.sync1c.ru:

Кстати, на момент написания статьи, я так и не привёл этот сайт в порядок в плане HTTPS. поэтому браузеры ругаются, что на странице присутствует небезопасное содержимое. Если посмотреть исходный код страницы, то видно, что адреса всех картинок, скриптов, и т.д. начинаются на «http://». Надо поменять на «https://» или «//», но пока руки не доходят. Впрочем, это сделает наш пример даже интереснее. Поскольку я точно знаю, что сайт безопасен, знаю, чем вызваны предупреждения, и не собираюсь вводить сюда данные кредитки, то могу не обращать внимание на опасения браузера.

1.2 Открыть окно просмотра сертификата

Итак, надо добраться до сертификата сайта. В разных браузерах это выглядит по-разному:

1.2.1 Internet Explorer 11

1.2.2 Google Chrome 68

Слева от адреса кликнуть иконку «сведения о сайте». Она может выглядеть как буква «i» в кружочке, или надпись «Защищено», и т.д. Появится окошко сведений:

1.2.3 Opera 54

Слева от адреса кликнуть иконку «сведения о сайте». Она может выглядеть как замочек, или земной шар, и т.д. Появится окошко сведений:

1.2.4 Firefox 61

Слева от адреса кликнуть иконку «Show site information». Появится окошко сведений:

Нажать уголок «Show connection details». Появится окошко «Site security»:

Нажать «More Information». Появится «Page Info»:

Нажать «View Certificate». И вот тут, наконец-то, появится «Certificate Viewer»:

В отличие от остальных браузеров, Firefox использует свой собственный просмотрщик сертификатов.

1.3 сохранить нужные сертификаты в файл

1.3.1 выбор нужных сертификатов

Цепочка сертификатов для demo.sync1c.ru выглядит так:

Чтобы 1С 8.2 стала работать с нашим сайтом по HTTPS, надо добавить соответствующие сертификаты в её список доверенных. Можно пойти двумя путями:

— добавить сертификаты COMODO и cPanel.

— добавить сразу сертификат demo.sync1c.ru

1.3.2 Экспорт сертификата в стандартном просмотрщике

Напомню: IE, Chrome и Opera используют одинаковые окна для просмотра сертификата (видимо, это стандартное системное окно), а Firefox пользуется своим.

2. Переходим на вкладку «Состав», и видим кнопку «Копировать в файл»:

После нажатия «Копировать в файл» появляется окно «Мастер экспорта сертификатов»:

Нажмём «Далее», попадаем на выбор формата:

Оставляем первый пункт (Файлы X.509 (.CER) в кодировке DER):

Далее выбираем папку и имя файла:

Ещё одно окно с подтверждением:

1.3.3 экспорт сертификата в Firefox:

На вкладке Details выбираем нужный сертификат, нажимаем «Export. «:

Для типа файла выбираем «X.509 Certificate (DER) (*.der)»:

И нажимаем «Сохранить». Готово!

2. Подготовка текста сертификата

Теперь надо подготовить текст сертификата для вставки в файл cacert.pem. Он выглядит примерно так:

Название сертификата надо написать вручную, остальное можно получить с помощью консольного приложения openssl.

Чтобы получить текст сертификата для cacert.pem, выполните такую команду:

Надеюсь, вы сумеете справиться с запуском консольной программы и получением результатов. Иначе надо писать про это отдельную статью. Попробуйте погуглить «работа в командной строке Windows», например.