Скиммер банкомат как распознать

Считать и украсть: как работает скимминг банковских карт

Скимминг (от английского «to skim» — бегло прочитывать, скользить) — вид мошенничества с банковскими картами, который представляет собой считывание информации с их магнитной полосы с помощью специального технического устройства или скиммера. Мошенники также пытаются узнать пин-код жертвы. Получив данные карты, ее можно скопировать и вывести все деньги. РБК Тренды разбирались, как работает эта технология и какие меры нужно принимать, чтобы защитить себя от данного вида мошенничества.

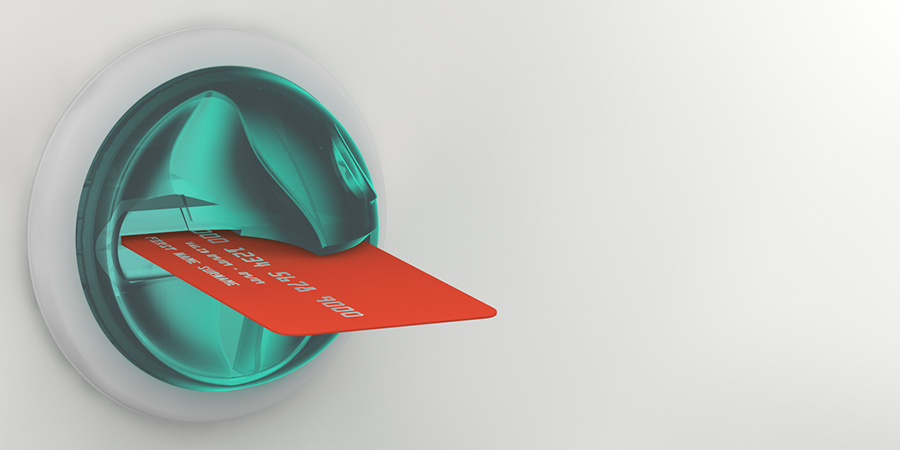

Для считывания данных применяют скиммеры — специальные устройства, которые крепятся непосредственно к банкомату, а также к любому принимающему слоту картоприемника. Мошенники могут устанавливать переносные считыватели магнитной полосы в гостиницах, кафе и ресторанах, в магазинах.

Скимминговое устройство обычно включает в себя считывающую магнитную головку, преобразователь, который переводит информацию в цифровой код, а также накопитель, записывающий цифровой код на носитель данных.

Скиммеры, как правило, изготовлены в виде специальной накладки на кардридер и питаются от миниатюрных батареек.

Скиммеры бывают двух видов. Одни накапливают информацию о разных пользователях, а другие сразу передают данные о картах мошенникам при помощи радиоканала или через встроенную сим-карту по сетям сотовой связи.

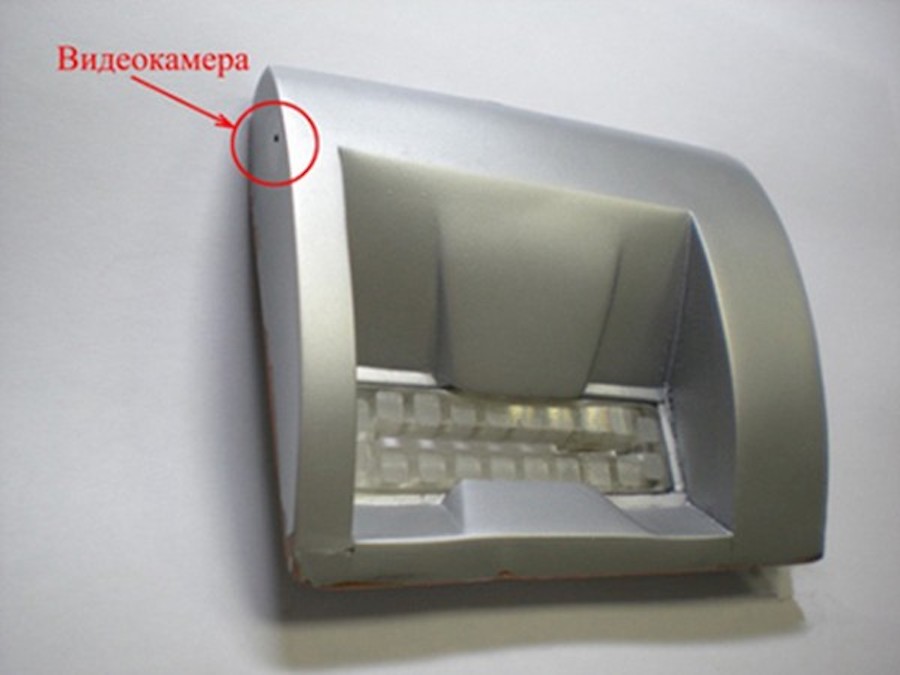

В «Лаборатории Касперского» сообщают, что количество скимминговых атак сокращается. Согласно информации Европейской ассоциации безопасных транзакций (EAST) число таких инцидентов снизилось с 1 496 в апреле 2020 года до 321 в октябре того же года.

На активность мошенников повлияла пандемия, отмечают эксперты.

Виды скимминга

Скимминг делится на два типа: с использованием карты или ее дубликата и без.

Физический скимминг применяется в банкоматах и платежных терминалах. Платежный скимминг становится возможным тогда, когда продавец, официант или любой другой человек просит у покупателя или клиента карту. В этот момент он проводит ее через считывающее устройство, которое находится рядом с платежным терминалом и вне зоны видимости.

Онлайн-скимминг работает с использованием вредоносного программного обеспечения. Банкоматы при операциях с картами могут осуществлять передачу данных магнитной полосы в открытом виде. Если сетевое соединение между банкоматом и процессингом не защищено шифрованием, то мошенники могут «прослушивать» трафик через специальные накладки. Они также могут воспользоваться социальной инженерией, чтобы проникнуть на компьютеры сотрудников банков и получить информацию об операциях банкоматов. Наконец, злоумышленники внедряют код JavaScript на серверы интернет-магазинов, где хранятся данные держателей карт. Если при совершении покупок отсутствует двухфакторная аутентификация по SMS, то мошенникам достаточно знать CVV-код карты.

Наиболее продвинутым видом онлайн-скимминга является практика микротранзакций. Организация может попросить владельца карты совершить пробный платеж для подтверждения бронирования, чтобы проверить карту. При этом держатель карты вводит на сайте (который может быть двойником популярного сервиса) данные своего пластика, в том числе и CVV-код.

Устройства для скимминга

При скимминге используются различные считыватели данных карт. Все зависит от типа банкомата или картридера.

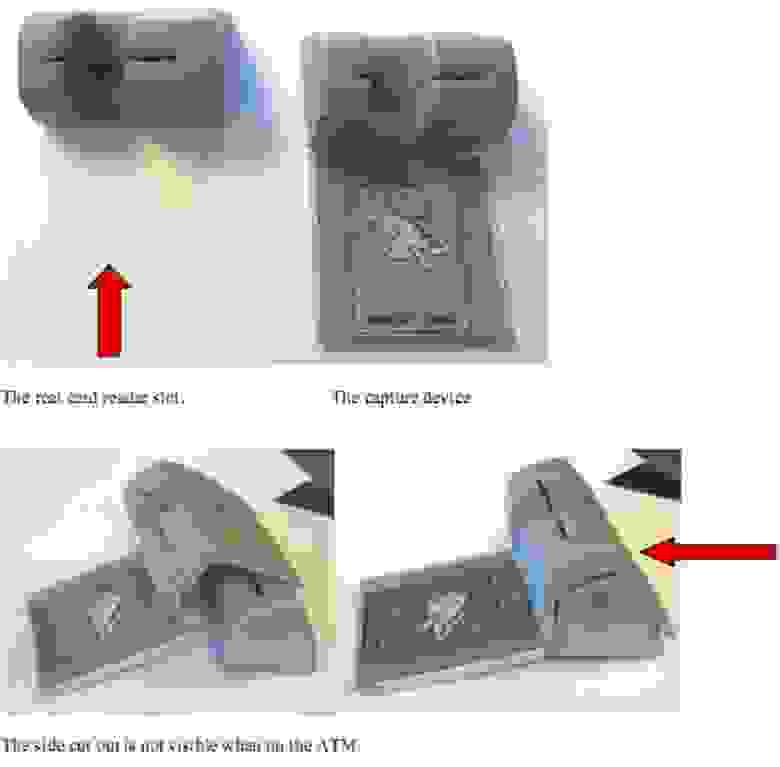

Считыватель магнитной ленты. Он состоит из небольшой интегральной схемы, питаемой от батареек. Обычно считыватель заключен в пластиковый или металлический корпус, который имитирует и надевается на реальный картридер целевого банкомата или другого устройства. Этот компонент позволяет злоумышленникам получить информацию, закодированной на магнитной полосе карты, не блокируя реальную транзакцию.

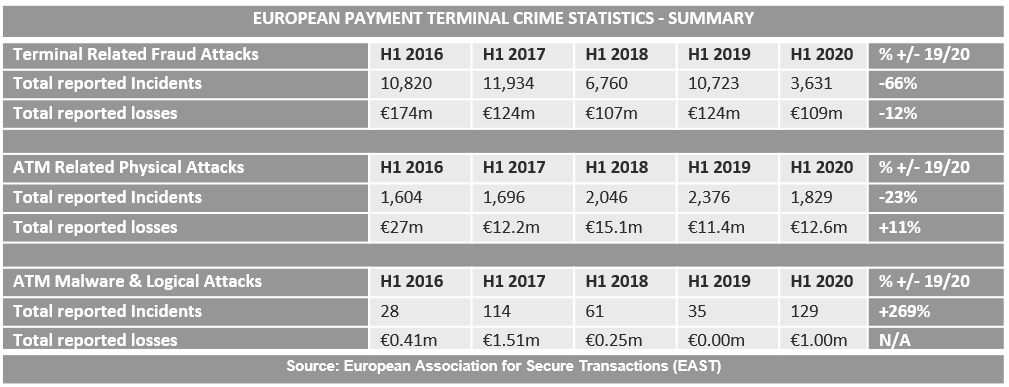

Скрытая видеокамера. Устанавливается на банкомате или поблизости, часто ее маскируют под рекламные материалы. Позволяет считать пин-код пользователя при вводе.

Накладная клавиатура. Служит той же цели, что и видеокамера. Представляет собой накладку на реальную клавиатуру банкомата и записывает пин-код при вводе.

По мере того как многие страны перешли на карты с чипом, преступники тоже адаптировались, и начали появляться более сложные варианты скиммеров. Некоторые скимминговые устройства достаточно тонкие, чтобы их можно было вставить в слот для чтения карт.

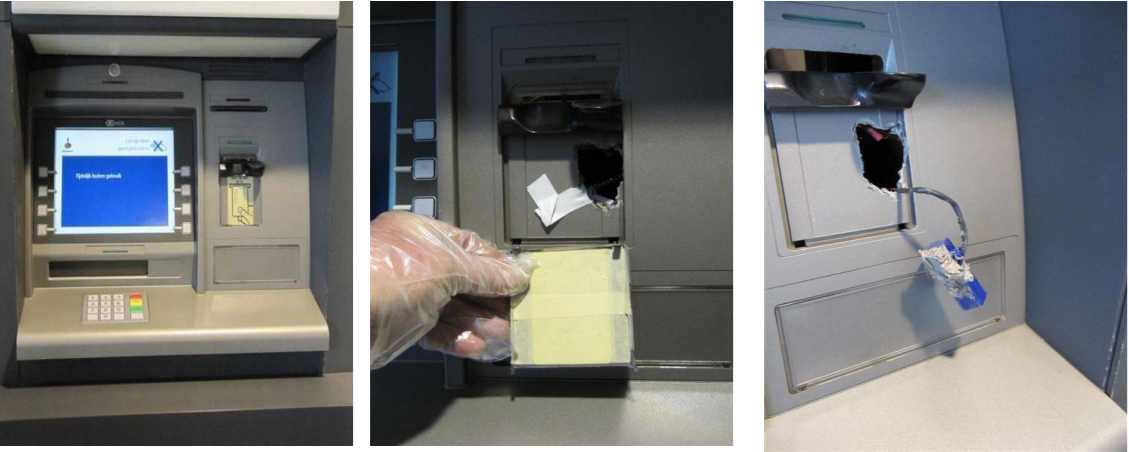

Скиммеры также могут быть полностью помещены внутри банкоматов, как правило, коррумпированными специалистами, либо путем сверления или вырезания отверстий в крышке банкомата.

Наибольшую опасность для пользователя представляют собой незнакомые и уличные банкоматы, особенно те, которые располагаются в неосвещенных зонах — на них проще установить считывающие устройства. Лучше использовать банкоматы, где установлены накладки антискимминга или джиттеры. Картоприемник с джиттером заставляет карту слегка вибрировать, что не позволяет мошенникам корректно записать информацию.

Самыми безопасными являются банкоматы, расположенные непосредственно в отделениях банков. Такие устройства регулярно проверяет служба безопасности.

Что происходит с данными

Магнитная полоса карты хранит такую информацию как номер пластика, дату окончания действия карты, имя владельца, сервисный код (чтобы банкомат/терминал понимал, какие функции есть у карты) и код верификации (аналогичный CVV). Располагая этой информацией, мошенник изготавливает дубликат пластика и получает доступ к карточному счету. При этом он может снять деньги в любой точке мира до того момента, пока владелец счета не обратится в свой банк для блокировки карты. При отсутствии двухфакторной аутентификации преступники могут еще и совершать покупки в интернет-магазинах.

Главной опасностью скимминга является несовершенство законодательной базы по защите средств, похищенных из-за утечки информации. Владельцу карты будет сложно доказать в суде, что он на самом деле не снимал деньги со счета.

Банки начали выпускать чип-карты, что повысило безопасность потребителей. Исследователь безопасности Брайан Кребс объясняет: «Хотя данные, которые обычно хранятся на магнитной полосе карты, копируются и на картах с чипом, но этот чип содержит дополнительные компоненты безопасности, которых нет на магнитной полосе». Это означает, что воры не могут дублировать чип EMV, но способны использовать данные для клонирования магнитной полосы или для других типов мошенничества.

В «Лаборатории Касперского» подтверждают, что чип-карты можно взломать только в особых условиях и при наличии дорогостоящего оборудования.

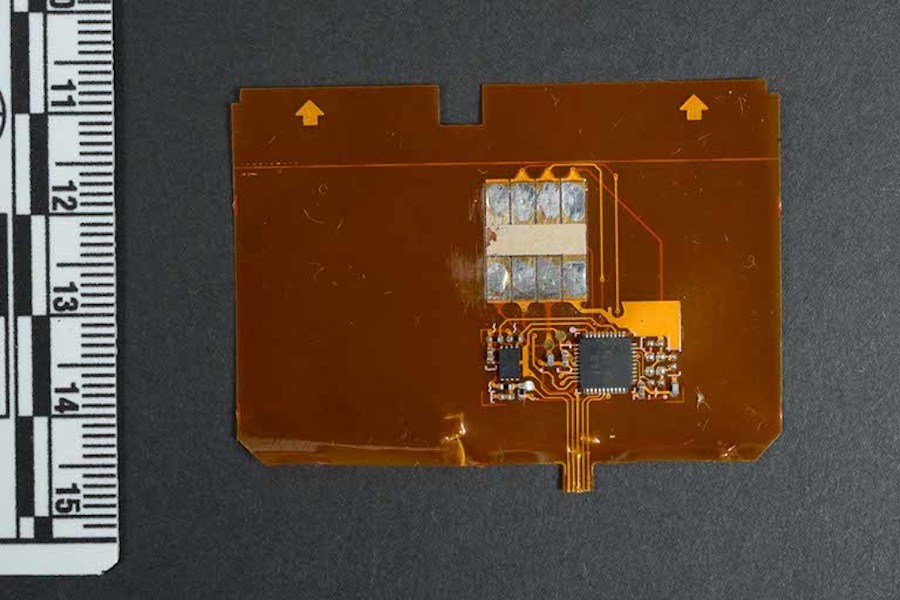

Тем не менее, мошенники тоже приспособились к новым условиям и начали использовать устройства, которые устанавливаются внутрь считывателей карт банкоматов. Такой вид мошенничества называют «шиммингом». «Шим» представляет собой тонкую гибкую плату, которая выполняет те же функции, что и скиммер.

Как не стать жертвой скимминга

Чтобы не лишиться денег, необходимо придерживаться нескольких простых правил:

В качестве дополнительной опции безопасности можно также установить одно из приложений «Сканер скиммера», которые проверяют передачу по Bluetooth для обнаружения таких устройств.

Скиммер для банкомата

Скиммер – это устройство, которое позволяет воровать деньги с банковских карт. Это то, чего в банкоматах быть не должно.

Используя скиммеры, мошенники крадут данные с банковских карт при работе с банкоматами, инфокиосками и терминалами.

Суть скимминга

Технологии кражи данных при непосредственном контакте с банковской картой постоянно совершенствуются. Обычно это происходит так:

Какими выглядят скиммеры

Внешний вид и тип работы скимминговых устройств весьма различны. Они постоянно «эволюционируют» и «маскируются» под детали банкоматов, терминалов и внешнего декора.

Самые распространенные скиммеры это:

Накладка на гнездо. Мешает извлечь карту обратно. Пользователь проглоченной карты начинает искать помощь у стоящего рядом. Который как раз и оказывается мошенником. Карта, после нескольких безуспешных попыток, все равно не возвращается клиенту. Но он успевает сообщить ПИН-код и уходит. После этого злоумышленники снимают деньги с карты. Иногда на «оборудованном» банкомата заменяют телефон службы поддержки. Клиент звонит по нему и сообщает код якобы сотруднику банка.

Вставка внутрь прорези для карты

Работает также как накладка на гнездо.

Фальшивая клавиатура, которая устанавливается поверх настоящей.

Действует вкупе с установленным внутри банкомата устройством, которое блокирует карту в банкомате. Клавиатура же «запоминает» набранный ПИН-код.

Дополнительная камера на панели банкомата.

Может иметь самый разный вид, иногда это просто черные стеклянные кружки. Устанавливается камера с той же целью, что и накладка на клавиатуру – запоминает набранный код.

Простейшая защита от подобных преступлений помнить, что ПИН-код предназначен только для держателя карты. Сотрудники банков его никогда не спрашивают. ПИН-код нужен только для снятия средств, в карты из банкомата он не помогает.

Другие виды скиммеров

С развитием технологий появляются скиммеры, которые позволяют не красть саму карту, блокировать ее, как это описано выше и подглядывать ПИН-код. Современные скиммеры могут воровать не сами карты, а только информацию с них.

Сложные скимминговые устройства имеют вид:

Эти устройства могут находиться в корпусах настоящих терминалов и банкоматов, но иметь внутренние механические или программные изменения.

Самостоятельно распознать хорошо сделанное современное скимминговое устройство для обычного человека трудно. Сравнительно надежной мерой профилактики кражи денег с карты может быть расчет картой в солидных магазинах и снятие наличных в терминалах внутри отделений банков.

Как обнаружить «подставной» банкомат и уберечь свои деньги

Обнаружив внезапное исчезновение той или иной суммы на банковской карте или получив SMS о том, что где-нибудь в Зимбабве только что с нее было снято несколько сотен долларов, вернуть деньги очень сложно. Попробуй, докажи, что это не ты сам их снял и пытаешься облапошить честных банкиров, ведь с точки зрения банка именно ваша карта была вставлена в банкомат и введен ваш пин-код.

Как устроен скиммер?

Скиммер — это устройство-считыватель для банковских карт, состоящий из магнитной головки, управляющей электроники и модуля флеш-памяти. Первые скиммеры появились в 2002 году в Великобритании и выглядели как накладки на картоприемную щель банкомата, приклеиваемые на двухсторонний скотч.

Получалось, что карта, вставляемая в щель, сначала считывалась головкой скиммера, а потом уже головкой банкомата, и дамп данных с магнитной полосы оказывался в руках злоумышленников. Записав этот дамп на «болванку» пластиковой карты (на жаргоне она называется «белым пластиком»), они получали дубликат карты холдера (холдером на жаргоне кардеров именутся жертва — владелец карты).

Итак, карта есть. Но чтобы ей воспользоваться, нужен еще пин-код от нее. Простым перебором его не получить: после трех попыток неправильного ввода карта будет «проглочена» банкоматом и заблокируется, а с трех раз угадать код из 10 тысяч вариантов намного сложнее, чем выиграть в лотерею. Поэтому пин-код считывается прямо в процессе ввода холдером. Для этого может использоваться накладная клавиатура, устанавливаемая поверх обычной, либо, что гораздо чаще, просто видеокамера.

Первые камеры тоже маскировались под накладку и приклеивались прямо на банкомат, сейчас же чаще всего вешают камеру чуть поодаль в помещении рядом — или скрытно, или же, наоборот, явно и на самом видном месте: все думают, что это камера видеонаблюдения.

Порой используют и настоящие камеры наблюдения: известны случаи, когда охранники торговых комплексов и бизнес-центров были «в доле» и направляли камеры так, чтобы в их поле зрения попадали и клавиатуры банкоматов, а затем в конце дня «сливали» записи кому следует. Понять, от какой карты какой пин-код, очень легко, сопоставив время считывания дампа и время ввода на видео.

Имея дубликат карты и пин-код, можно смело идти к любому банкомату и снимать деньги. Сам преступник при этом, естественно, «не палится», выбирая банкоматы в безлюдных местах, используя маски или вовсе подсылая вместо себя бомжа или доверчивого школьника.

Банки защищаются как могут

Скиммеры поначалу были в диковинку и пользователи особенно не интересовались, куда вставляют карту: банкомат же, я тут всегда деньги снимаю! Маскировали устройства очень топорно, поэтому банки начали выпускать инструкции — мол, осмотрите банкомат внимательно, нет ли ничего подозрительного. Подергайте за все, за что можно подергать, поищите глазки камер, поковыряйте клавиши и т.п.

Именно в таком виде эти советы последние десять лет гуляют по интернету, превратившись в эдакое развлекательное чтиво, потому что пользы от них немного, и так топорно, как раньше, никто уже не действует.

Первый этап обороны — это антискиммеры: накладки, установленные на щель самим банком. Их задача — не дать закрепить еще что-либо поверх: любые дополнительные накладки уже настолько удлинят щель, что картоприемный механизм не сможет «засосать» кредитку внутрь.

Сам механизм дополнительно может быть оснащен так называемым «вибромодулем»: при захвате карты он несколько раз дергает карту туда-сюда, и скиммер, если он установлен, считывает дамп некорректно. Вокруг клавиатур устанавливают козырьки, затрудняющие видеосъемку ввода пин-кодов.

Второй этап обороны — это отказ от использования магнитных полос: современные карты все чаще оснащаются чипами, которые на ходу уже не считаешь. Магнитная полоса на них все равно остается, но при этом при наличии чипа на настоящей карте клон по полосе в большинстве банкоматов авторизован не будет: на полосе, помимо прочего, содержится запись о разрешенных способах аутентификации, причем отдельно — для международных операций.

То есть, карта как бы говорит банкомату: «Я чиповая; если ты умеешь считывать чипы — считывай чип, иначе не можешь — дверь никому не открывай».

Мошенники обходят защиту

Впрочем, обойти защиту можно. Например, скиммер можно встроить не только в банкомат, но и в магнитный замок на входе в отделение банка, который закрывает дверь в ночное время. Для справки: эти замки открываются любой магнитной картой, а не только вашей банковской, так что пользуйтесь для этого, например, дисконтной картой супермаркета. Да и для банкоматов скиммеры стали такими компактными, что легко устанавливаются внутрь самого антискиммера.

Кроме того, появились так называемые шиммеры — устройства толщиной с пленку, которые считывают и чиповые карты. Шиммер хитро запихивается в банкомат так, что оказывается «прокладкой» между чипом карты и контактами в картоприемнике.

Помните, были такие адаптеры для двух сим-карт? Принцип тот же, толщина шиммера составляет несколько микрометров и он может оставаться незамеченным долгое время.

Также считать и карту, и пин-код от нее очень удобно, скажем, в небольшом кафе или маленьком магазинчике: вряд ли вы будете подробно изучать, не «модернизирован» ли платежный терминал (если он вообще настоящий — «Ой, карта не прошла!»).

Более того, есть сверхвысокотехнологичный способ, при котором два злоумышленника работают в паре. Один работает официантом и уносит карту от посетителя и в этот момент звонит сообщнику, который уже наготове и, например, пытается купить по карте кольцо с бриллиантами или айфон — любой ликвидный товар. Но у второго карта не простая, а замаскированный эмулятор, подключенный с помощью мобильного интернета по VPN-каналу к терминалу у официанта.

Запрос пин-кода из магазина транслируется онлайн в ресторан, посетителю приносят терминал — мол, введите код — и все, операция одобрена, причем на чеке, естественно, ничего не печатается.

И, наконец, высший пилотаж — это поддельные банкоматы, устанавливаемые средь бела дня в местах скопления туристов. Ведь чем наглее способ кражи, тем меньше к нему подозрений!

Эволюция банкоматных скиммеров

Мы все привыкли к словосочетанию «технический прогресс». Уже довольно много лет назад смена поколений всевозможных устройств и гаджетов стала таким же привычным явлением, как смена времён года. И никого не удивляет, по большей части. Мы привыкли, к метаморфозам мобильных телефонов, домашних телевизоров, компьютерных мониторов, теперь вот подтянулись часы и даже очки. Однако есть некий немногочисленный класс устройств, о которых многие слышали, их опасаются, но в живую видели единицы. Речь идёт о скиммерах.

В России банкоматы до сих пор не столь распространены, несмотря на 23 года официального капитализма. Но даже у нас скиммеры стали некой городской страшилкой. И мало кто задумывается, что эти устройства, использующие высокотехнологичные компоненты, тоже со временем эволюционируют. И потому особый интерес представляет недавно опубликованный материал, в котором наглядно представлены этапы «модернизации» скиммеров, вплоть до современных новейших разработок криминальных умельцев.

По сути своей, скимминг представляет собой способ кражи некой информации, необходимой для осуществления транзакции с банковского счёта с целью хищения денежных средств. Говоря по простому, чтобы снять через банкомат деньги со счёта вашей банковской карты, мошенникам нужно узнать ваш PIN-код и считать данные с магнитной полосы. И для этого используются устройства самых разных конструкций и принципов действия — скиммеры.

Скиммеры изготавливаются так, чтобы быть как можно незаметнее для пользователей банкомата. Зачастую они мимикрируют под какой-то элемент интерфейса или внешнего оформления. Это сильно затрудняет не только обнаружение скиммеров, но и поимку самих злоумышленников. И за последние 12 лет скиммеры претерпели серьёзные метаморфозы. По крайне мере, если судить по тем образцам, которые были обнаружены за этот период.

2002-2007

В декабре 2002 года CBS сообщила об обнаружении невиданного ранее устройства, которое могло «записывать имена, номера счетов и прочую идентификационную информацию с магнитных полос банковских карт, с возможностью последующей загрузки в компьютер.» Персональный компьютер!

В то время даже законники считали, что скиммеры были фантастикой. Когда прокурор Говард Вайс, специализирующийся на мошенничествах, сам стал жертвой скимминга, он был шокирован тем, что технологии достигли такого уровня.

Конечно, полное игнорирование фактов долго не продлилось. В 2003 году покупатели, пользовавшиеся банкоматом в одном нью-йоркском гастрономе, потеряли за день суммарно около 200 000$. В последствии в сети начало ходить предупреждающее письмо:

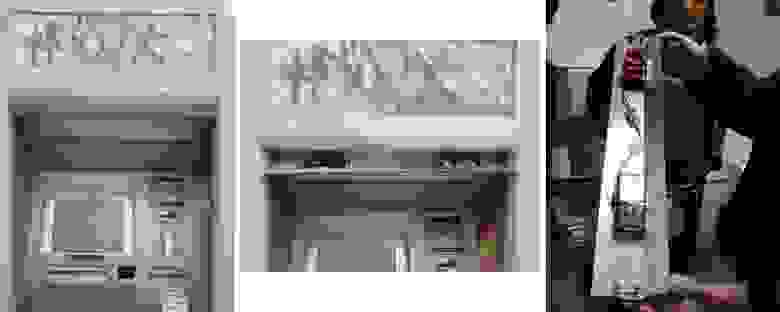

В этом году в полицию города Нейплс (Naples) поступил звонок о неудачной попытке размещения скиммера:

Это довольно примитивное устройство состояло из считывателя, который можно было купить совершенно легально, установленного поверх картоприёмника банкомата. А под пластиковым козырьком над монитором была установлена маленькая камера.

Первые поколения скиммеров представляли собой довольно примитивные поделки. Ниже представлена одна из конструкций, включающая в себя батарейку, флешку и порт miniUSB.

Этот скиммер обнаружил один из читателей сайта Consumerist. Бдительный пользователь заподозрил неладное, дёрнул картоприёмник и к нему в руки вывалилось это.

Меньше чем через месяц был обнаружен другой скиммер, который не позволял банкомату корректно считывать карты и включал в себя фальшивое зеркало, в которое была встроена камера.

В то время для мошенников ключом к успешному скиммингу было найти способ получения украденной информации со скиммера:

Ранние модели скиммеров иногда заставляли банкоматы работать некорректно. Но вскоре злоумышленники научились успешно паразитировать на них.

Многие годы в скиммерах использовались камеры для кражи PIN-кодов. Но их было не так просто незаметно разместить на банкомате. В результате появились накладные клавиатуры, которые записывали последовательность нажимаемых клавиш:

С развитием технологий, мошенникам становилось всё легче создавать компактные устройства. Развились и подешевели услуги аутсорсингового производства. В интернете начали продавать целые наборы для скимминга, которые могли быть по запросу покрашены в нужные цвета. Цены начинались от 1500$.

Но это лишь набор начального уровня. Топовые устройства уходили за 7000-8000$:

Не все наборы были такими дорогими. Многие представляли собой готовые к использованию модули, которые мошенники устанавливали на банкоматы, а через некоторое время собирали с них собранные данные. Главным недостатком этих устройств была необходимость возвращаться за ними, чтобы забрать информацию.

Ниже представлен скиммер с функцией беспроводной связи, способный передавать информацию через сотовый модуль. Сам скиммер очень компактен, собранные данные передаёт в зашифрованном виде.

Продвинутые скиммеры вроде этого делали труд скиммеров менее опасным, снижая вероятность быть пойманными с поличным.

В конце концов, производители банкоматов начали что-то делать для противодействия скиммингу. Во-первых, начали внедрять элементы из прозрачного пластика, в частности, полусферические картоприёмники. Но злоумышленники быстро к этому приспособились:

Как видите, заметить подставу можно лишь по небольшой малозаметной пластиковой накладке. Многие ли из вас обратили бы на неё внимание? А вскоре доступная 3D-печать вывела качество скиммеров на новый уровень:

Домашние модели 3D-принтеров были ещё малопригодны для этих целей, и детали заказывались на стороне в специализированных компаниях. Выше приведён один из таких заказов, которые производитель осмотрительно отказался выполнять.

Обнаружение скиммеров становилось всё более сложной задачей. Ниже показано почти совершенное устройство. Единственный недостаток заключается в маленьком отверстии справа, через которое маленькая камера снимала набираемые на клавиатуре PIN-код.

В конце концов скиммеры стали такими миниатюрными, что вы их не увидите, даже если очень постараетесь. По данным Европейской группы по обеспечению безопасности банкоматов (European ATM Security Team), в июле 2012 были обнаружены скиммеры толщиной с лист тонкого картона. Они помещались внутрь картоприёмника, и заметить их снаружи невозможно.

Теперь ваши карты могут просканировать не только в банкоматах, но и в мобильных терминалах. В ролике показано устройство, даже печатающее фальшивый чек:

Теперь любой сотрудник может подключить принесённое с собой устройство, а в конце рабочего дня унести его, наполненным данными с большого количества банковских карт. Функционал этих терминалов позволяет даже имитировать ошибку соединения, когда данные успешно считаны. В комплекте с ними поставляется и ПО для дешифровки информации с карт, а все данные можно скачать через USB.

В прошлом году на сети заправок Murphy в Оклахоме был зафиксирован ряд случаев скимминга, когда суммарно было похищено 400 000$. мошенники использовали считыватели в комбинации с накладными клавиатурами:

Интересное в этой истории то, что скиммеры были оснащены Bluetooth-модулями, а питание получали прямо от самих банкоматов. Иными словами, срок их службы был практически не ограничен, и непосредственного визита мошенников для сбора данных не требовалось.

Пока одна «эволюционная ветвь» скиммеров пришла к миниатюризации, другая пошла по пути радикальной мимикрии. Нижеприведённый скиммер представляет собой огромную накладную панель с дисплеем. В «дикой природе» этот образец был обнаружен в Бразилии:

Устройство было изготовлено из деталей разобранного ноутбука.

Но это можно отнести скорее к курьёзам, либо к особенностям горячего бразильского характера. Всё-таки компактные скиммеры имеют куда больше шансов остаться незамеченными. И буквально на прошлой неделе был обнаружен вот такой вот скиммер толщиной с кредитную карту:

Устройство требует очень мало времени на установку и демонтаж в банкомат:

К счастью, производители тоже не сидят сложа руки, в частности, используя знания и опыт пойманных хакеров для борьбы с мошенниками. Но они быстро адаптируются, так что эта ситуация напоминает борьбу снаряда и брони.

А что делать нам, обычным пользователям? Как не стать жертвой мошенников и сохранить свои кровные? Всегда. всегда прикрывайте клавиатуру во время набора PIN-кода: в большинстве случаев мошенники используют миниатюрные камеры. А если вы используете карту системы Chip-and-pin, то злоумышленникам не так просто считать с неё данные.

И самое главное, если вас хоть что-то настораживает в облике банкомата, лучше воспользуйтесь другим. Старайтесь использовать банкоматы только в отделениях банков, это существенно снижает риск. Ну, и старайтесь не хранить много денег на «карточном» счёте.