какие типы полей могут быть добавлены в структуру маски в информационной безопасности

Маски ввода

Как вы уже знаете, БД ценят непротиворечивость данных. Если у вас есть поле Height (рост), лучше использовать в нем значения, заданные в одних и тех же единицах измерения,

в противном случае ваши данные и ломаного гроша стоить не будут. Аналогично, если у вас есть поле PhoneNumber (номер телефона), лучше убедиться в том, что у всех номеров один и тот же формат. Если одни телефонные номера записаны с дефисами, пробелами и скобками (например, (844) 547-1123), в то время как другие несколько отличаются (скажем, 847-547-1123), а третьи вообще пропускают междугородний код (547-1123), у вас появится небольшая проблема. Из-за недостатка согласованности вам будет трудно обрабатывать такие данные (например, искать конкретный телефонный номер или отсортировать телефонные номера в зависимости от междугороднего кода).

Рис, 4.8. Вверху: показано поле PhoneNumber с маской, готовое принимать данные. К этому моменту пользователь, вводящий данные, еще не ввел ни одного символа. В поле PhoneNumber автоматически выводится текст, содержащий символы-заполнители. Внизу: маска форматирует номера по мере их ввода. Если вы введете 1234567890 в данную маску телефонного номера, то увидите следующий текст: (123) 456-7890. В файле БД данные хранятся как 1234567890, а на листе данных представлены с привлекательным внешним оформлением. Это оформление и есть маска

Для облегчения обработки значений, имеющих фиксированный шаблон, — например, телефонных номеров — вы можете воспользоваться маской ввода. Маска ввода (или маска для краткости) предоставляет возможность сообщить программе Access, какой шаблон или образец должны использовать ваши данные. Основываясь на этом образце, Access изменяет

способ ввода и редактирования значений, делая их более понятными и менее подверженными ошибкам. На рис. 4.8 показано, как маска позволяет программе Access форматировать последовательность символов в процессе их ввода в поле.

Вы можете добавить маску для любого поля с текстовым типом данных. По сравнению с обычным текстом маски обладают рядом достоинств,

¦ Маски помогают понять смысл данных. Гораздо легче читать множество значений, представленных определенным образом. Большинство людей быстрее найдут нужные номера социального обеспечения, если они будут представлены как (012-86-7180), не как (012867180).

¦ Маски предупреждают ошибки. Они отбрасывают символы, не соответствующие шаблону. Если вы пользуетесь маской для ввода номеров телефонов, то не сможете ввести буквы.

¦ Маски устраняют путаницу. Одни и те же данные многих типов можно представить несколькими способами. Вы можете ввести номера телефонов с междугородним кодом и

без него. Используя маску с символами-заполнителями для междугороднего кода, выдаете понять, что эта информация обязательна (а также показываете, где она должна располагаться). Очевидно, что вам не нужно набирать скобки или дефисы для разделения номеров, поскольку эти детали уже стоят в нужном месте. Такие же преимущества маски дают при вводе дат, которые можно ввести разнообразными способами (Год/Месяц/День, Месяц-День-Год и т. д.).

Маска не помогает бороться с более сложными проблемами, такими как значения с переменной длиной или хитроумными шаблонами. Например, маска не поможет определить неправильный адрес электронной почты.

Маски поддерживают только типы данных Текстовый и Дата/время.

Применение готовых масок

Легче всего начать использование масок с применения одной из разнообразных подготовленных масок, предлагаемых программой Access. Это замечательный способ, т. к. не требует изучения таинственного искусства создания масок.

Далее перечислены действия, необходимые для выбора встроенной маски.

1. В Конструкторе выберите текстовое поле, в котором вы хотите применить маску.

В данном примере используйте поле PhoneNumber.

2. Найдите свойство поля Маска ввода (Input Mask), щелкните кнопкой мыши в поле этого свойства.

В этот момент у правого края поля появится маленькая кнопка (…) со скругленными углами, показанная на рис. 4.9.

Рис. 4.12. В завершающем окне мастера можно выбрать способ хранения данных в вашем поле — с символами маски или без них

8. Укажите, как вы хотите хранить значение в данном поле.

Обычно хранятся только вводимые символы (другими словами, все, что вы вводите в поле). Если вы выбираете этот вариант, символы-заполнители в поле не включаются. Например, телефонный номер (416) 123-4567 хранится как 4161234567. Этот вариант экономит немного дискового пространства и позволяет вам изменить маску в дальнейшем для несколько иного представления данных.

Вы могли бы сохранить маску полностью со всеми дополнительными символами. В этом случае номер телефона хранился бы с дефисами, знаками подчеркивания и пробелами, например, (416) 123-4567. Это менее гибкий подход, поскольку не позволяет изменять маску впоследствии.

9. Щелкните мышью кнопку Готово.

Окончательная маска выводится в поле свойства Маска ввода (Input Mask). Прежде чем двигаться дальше, возможно, вы хотите убедиться в том, что зарезервированная длина поля соответствует маске. В примере с номером телефона Размер поля должен быть 10, если выбрано хранение неформатированного значения (поскольку в номере 10 цифр), или 14, если выбрано хранение полной маски вместе с заполнителями (один дефис, один пробел и две скобки).

10. Перейдите снова в Режим таблицы и щелкните мышью кнопку Да, когда программа Access предложит сохранить изменения. Теперь ваша маска ввода подготовлена.

Программа Access использует информацию маски ввода для управления способом ввода данных в таблицу. Но маску можно перехитрить и ввести данные по-другому. Вы могли бы создать форму (как описано в части IV) и отключить маску. Маска не обеспечивает стопроцентной защиты от некорректных данных, если вам нужна полная гарантия, вместо маски нужно применять правило верификации (validation rule).

Маски ввода текстовых полей (Шаблон заполнения)

Общее описание

Сферы применения

Маски ввода будут полезны для полей:

Инструкция

При создании маски ввода используются следующие обозначения:

Например, если необходимо, чтобы поле состояло из 11 цифр, то в поле Заполнить шаблоном просто указывается: N11

Например, если необходимо, чтобы поле состояло из 7 букв, то в поле Заполнить шаблоном просто указывается: C7

Например, если необходимо, чтобы в поле возможно было поставить прочерк, знак вопроса или восклицания, то указывается: P1

Например, если необходимо, чтобы поле заполнялось любыми 5 символами, то указывается: *5

Если необходимо, чтобы в поле вводилась цифра из промежутка 0-9, то указывается: 9

Если необходимо, чтобы в поле вводилась любая кириллическая прописная буква, то указывается [а-я]

Если необходимо, чтобы в поле вводилась любая латинская заглавная буква, то указывается [A-Z]

Важно: Диапазоны знаков возможно указывать только для одиночных символов

Важно: В связи с тем, что запятая и тире используются при обозначении диапазона возможных значений, указать их без других символов не получится. Т.е. запись типа «1-3» или «1,3» возможна. А вот только «-» или «,» указать не получится.

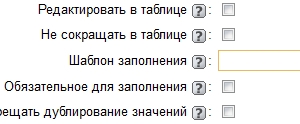

Для того, чтобы ввести маску ввода, вам необходимо открыть настройки текстового поля и ввести код маски ввода в поле «Шаблон заполнения».

Важно: В текстовом поле с маской ввода должна быть отключена «Многострочность».

Правила ввода маски следующие:

1. Указываем тип символов, которые будут вводиться.

2. Указываем количество символов, которое должно быть введено.

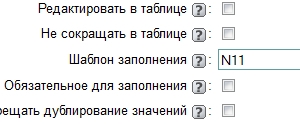

Например, если мы хотим, чтобы в поле вводилось лишь одиннадцать цифр и нельзя было указать буквы или другие символы, то указываем код N11 и нажимаем «Сохранить»

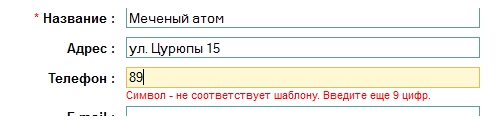

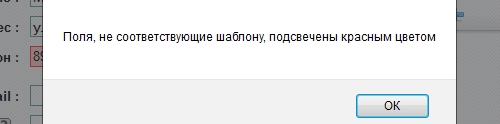

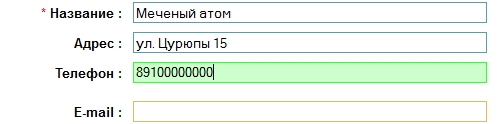

Теперь при добавлении новой записи в таблицу, в которой содержится выбранное поле, маска ввода не будет позволять пользователю заполнять поле «Телефон» символами отличными от заранее заданных. Кроме того, система не будет сохранять изменения, когда значение поля введено не до конца.

Если с первой попытки мы не смогли ввести в поле корректное значение, но затем все-таки внесли изменения с учетом замечаний, заданных шаблоном, заполняемое поле окрасится зеленым цветом

Таким образом работает возможность заполнения поля шаблоном.

Примеры

Пример №1

В таком случае необходимо использовать следующий код

Пример №2

В таком случае необходимо использовать следующий код

Пример №3

Необходимо, чтобы поле для контактного e-mail заполнялось именно адресом электронной почты

В таком случае необходимо использовать следующий код

Пример №4

В таком случае необходимо использовать следующий код

Пример №5

Необходимо, чтобы в поле телефон можно было указывать сотовый телефон или городской телефон с кодом города в скобках.

В таком случае необходимо использовать следующий код

Какие типы полей могут быть добавлены в структуру маски в информационной безопасности

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

УПРАВЛЕНИЕ ПОТОКАМИ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ. ФОРМАТ КЛАССИФИКАЦИОННЫХ МЕТОК

Information protection. Management of information flows in information system. Interchange format of sensitivity labels

Дата введения 2019-01-01

Предисловие

1 РАЗРАБОТАН Федеральной службой по техническому и экспортному контролю (ФСТЭК России), Акционерным обществом «Научно-производственное объединение Русские базовые информационные технологии» (АО «НПО РусБИТех»)

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 362 «Защита информации»

Введение

Применение средств защиты от несанкционированного доступа в информационных системах предполагает решение задачи обеспечения конфиденциальности, целостности и доступности информации при ее хранении, обработке и передаче. В целях реализации установленных в информационных системах правил разграничения доступа информация должна в обязательном порядке сопровождаться служебными атрибутами, содержащими сведения об уровне конфиденциальности, признаках классификации информации или иные необходимые сведения. Такими служебными атрибутами для применяемых в информационных системах средств защиты, осуществляющих мандатное управление доступом, являются классификационные метки.

Целью настоящего стандарта является определение единых правил формирования и передачи классификационных меток для обеспечения совместимости средств защиты при передаче информации с использованием протокола IP версии 4 (IPv4) в информационных системах, в которых реализовано мандатное управление доступом.

Протокол Интернета версии 4 (Internet Protocol version 4), определяемый международной спецификацией [1].

1 Область применения

Настоящий стандарт устанавливает общие требования к формату и правила установки классификационных меток в целях обеспечения совместимости средств защиты от несанкционированного доступа, осуществляющих мандатное управление доступом при передаче информации по протоколу IPv4.

Настоящий стандарт предназначен для разработчиков средств защиты от несанкционированного доступа, осуществляющих мандатное управление доступом.

2 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

конфиденциальность: Свойство информации быть недоступной или закрытой для неавторизованных лиц, сущностей или процессов.

2.2 классификационная метка : Служебный атрибут безопасности единицы информационного ресурса, представляющий собой комбинацию иерархических классификационных уровней (степеней секретности) и неиерархических классификационных признаков (категорий).

Метка конфиденциальности по руководящему документу [2], метка безопасности согласно требованиям [3].

несанкционированный доступ: Доступ к информации или к ресурсам автоматизированной информационной системы, осуществляемый с нарушением установленных прав и/или правил доступа.

1 Несанкционированный доступ может быть осуществлен преднамеренно или непреднамеренно.

2 Права и правила доступа к информации и ресурсам информационной системы устанавливаются для процессов обработки информации, обслуживания автоматизированной информационной системы, изменения программных, технических и информационных ресурсов, а также получения информации о них.

2.4 средство защиты от несанкционированного доступа (средство защиты от НСД): Программное, аппаратное или программно-аппаратное средство, предназначенное для предотвращения или существенного затруднения несанкционированного доступа.

2.5 система защиты информации от несанкционированного доступа: Комплекс программно-аппаратных (в том числе криптографических) средств защиты от несанкционированного доступа и поддерживающих их организационных мер.

совместимость: Способность продукта, системы или компонента обмениваться информацией с другими продуктами, системами или компонентами и/или выполнять требуемые функции при совместном использовании одних и тех же аппаратных средств или программной среды.

2.7 субъект доступа; субъект: Лицо или процесс, действия которого регламентируются правилами разграничения доступа.

2.8 объект доступа; объект: Единица информационного ресурса, доступ к которой регламентируется правилами разграничения доступа.

2.9 непривилегированный субъект доступа: Субъект доступа, не имеющий полномочий по управлению средствами защиты от несанкционированного доступа.

2.10 привилегированный субъект доступа: Субъект доступа, имеющий полномочия по управлению средствами защиты от несанкционированного доступа.

2.11 диспетчер доступа (монитор обращений): Аппаратные и программные элементы средства защиты от несанкционированного доступа, осуществляющие контроль доступа субъектов к объектам.

2.12 значение классификационной метки: Совокупность значений, присваиваемых полям заголовка сетевых пакетов, при передаче информации по протоколу IPv4.

3 Общие положения

3.1 Настоящий стандарт определяет единые формат и правила установки классификационных меток в средствах защиты от несанкционированного доступа.

3.2 Соотнесение конкретных значений классификационных меток с уровнем конфиденциальности (степенью секретности) и признаками классификации информации осуществляется при проектировании информационной системы и не является предметом настоящего стандарта.

3.3 Соотнесение конкретных значений классификационных меток с уровнем конфиденциальности (степенью секретности) и признаками классификации информации при взаимодействии информационных систем осуществляется на основе соглашений об информационном взаимодействии и не является предметом настоящего стандарта.

Поле Options заголовка IP пакета.

Заголовок сетевого пакета в соответствии с [1].

4 Формат и правила установки классификационных меток при сетевом взаимодействии

4.1 Формат классификационных меток

Классификационная метка при передаче информации по протоколу IPv4 представляет собой совокупность полей, входящих в поле Опции заголовка IP-пакета.

При отсутствии поля Опции в составе заголовка IP-пакета следует считать, что данный пакет имеет метку с нулевым значением и не имеет категорий конфиденциальности.

4.1.2 Значения полей, входящих в поле Опции, совокупность которых определяет значение классификационной метки, устанавливаются в соответствии с таблицей 1.

Наименования полей, входящих в поле Опции со значением поля TYPE, равным 130, в соответствии с международной спецификацией [4].

Поля, входящие в поле Опции

CLASSIFICATION LEVEL

(8 бит)

PROTECTION AUTHORITY FLAGS

(11+байт)

Значение поля LENGTH меньше 3 октетов должно обрабатываться как ошибка.

В поле CLASSIFICATION LEVEL всегда указывается значение 10101011 (Unclassified).

Классификационная метка должна представлять собой структуру, которая включает 8 бит для кодирования уровня (беззнаковое целое число, 256 возможных значений) и до 251 бита для кодирования категорий. При этом кодирование категорий рекомендуется осуществлять с использованием 64-разрядной битовой маски, заканчивающейся младшим битом. Для увеличения числа категорий допускается применять комбинирование и группировку значений в пределах битовой маски.

Значение классификационной метки, равное нулю, соответствует информации, для которой не определены уровни конфиденциальности (степени секретности) и иные признаки классификации. Примером такой информации может являться общедоступная информация.

Термин используется в соответствии с Федеральным законом [5].

Структура должна быть упакована (полностью заполнена и выравнивание данных отключено). В поле PROTECTION AUTHORITY FLAGS классификационная метка записывается в виде последовательности бит. Начиная с младшего байта, вставляется младший бит признака продолжения со сдвигом остальных бит. Далее анализируются октеты с конца поля PROTECTION AUTHORITY FLAGS. В соответствии со спецификацией [4] те октеты, полезные 7 бит которых содержат 0, отбрасываются с корректировкой поля LENGTH.

1 Общий вид заполнения поля PROTECTION AUTHORITY FLAGS битами значения уровня (L) и битовой маской категорий (C):

Основы информационной безопасности. Часть 2. Информация и средства её защиты

В первой части «Основ информационной безопасности» нами были рассмотрены основные виды угроз информационной безопасности. Для того чтобы мы могли приступить к выбору средств защиты информации, необходимо более детально рассмотреть, что же можно отнести к понятию информации.

Информация и ее классификация

Существует достаточно много определений и классификаций «Информации». Наиболее краткое и в тоже время емкое определение дано в федеральном законе от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 2: Информация – это сведения (сообщения, данные) независимо от формы их представления».

Информацию можно классифицировать по нескольким видам и в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен – конфиденциальные данные и государственная тайна.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на информацию:

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О государственной тайне» статья 5. «Перечень сведений составляющих государственную тайну» относится:

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно. Можно выделит следующие виды конфиденциальных данных:

Персональные данные

Отдельно стоит уделить внимание и рассмотреть персональные данные. Согласно федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных данных», статья 4: Персональные данные – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Оператором персональных данных является — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК.

Компании, которые профессионально работают с персональными данными широкого круга лиц, например, хостинг компании виртуальных серверов или операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Для примера наш хостинг виртуальных серверов VPS.HOUSE осуществляет свою деятельность в рамках законодательства РФ и в соответствии с лицензиями Федеральной службы по надзору в сфере связи, информационных технологий и массовых коммуникаций №139322 от 25.12.2015 (Телематические услуги связи) и №139323 от 25.12.2015 (Услуги связи по передаче данных, за исключением услуг связи по передаче данных для целей передачи голосовой информации).

Исходя из этого любой сайт, на котором есть форма регистрации пользователей, в которой указывается и в последствии обрабатывается информация, относящаяся к персональным данным, является оператором персональных данных.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом. Соответственно любой оператор персональных данных, обязан обеспечить необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации необходимо определить какие бывают носители информации, доступ к которым бывает открытым и закрытым. Соответственно способы и средства защиты подбираются так же в зависимости и от типа носителя.

Основные носители информации:

Классификация средств защиты информации

В соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об информации, информационных технологиях и о защите информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

Средства защиты информации

Средства защиты информации принято делить на нормативные (неформальные) и технические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются нормативные(законодательные), административные(организационные) и морально-этические средства, к которым можно отнести: документы, правила, мероприятия.

Правовую основу (законодательные средства) информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами «Об информации, информационных технологиях и о защите информации», законы Российской Федерации «О безопасности», «О связи», «О государственной тайне» и различными подзаконными актами.

Так же некоторые из перечисленных законов были приведены и рассмотрены нами выше, в качестве правовых основ информационной безопасности. Не соблюдение данных законов влечет за собой угрозы информационной безопасности, которые могут привести к значительным последствиям, что в свою очередь наказуемо в соответствии с этими законами в плоть до уголовной ответственности.

Государство также определят меру ответственности за нарушение положений законодательства в сфере информационной безопасности. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

Для снижения влияния этих аспектов необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы или сводили к минимуму возможность возникновения угроз конфиденциальной информации.

В данной административно-организационной деятельности по защите информационной для сотрудников служб безопасности открывается простор для творчества.

Это и архитектурно-планировочные решения, позволяющие защитить переговорные комнаты и кабинеты руководства от прослушивания, и установление различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет оформление системы запросов на допуск к интернету, внешней электронной почте, другим ресурсам. Отдельным элементом станет получение электронной цифровой подписи для усиления безопасности финансовой и другой информации, которую передают государственным органам по каналам электронной почты.

К морально-этическим средствам можно отнести сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека или организации.

Формальные средства защиты информации

Формальные средства защиты – это специальные технические средства и программное обеспечение, которые можно разделить на физические, аппаратные, программные и криптографические.

Физические средства защиты информации – это любые механические, электрические и электронные механизмы, которые функционируют независимо от информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия для контакта дестабилизирующих факторов с системами. Группа дополняется средствами систем безопасности, например, видеокамерами, видеорегистраторами, датчиками, выявляющие движение или превышение степени электромагнитного излучения в зоне расположения технических средств для снятия информации.

Аппаратный средства защиты информации – это любые электрические, электронные, оптические, лазерные и другие устройства, которые встраиваются в информационные и телекоммуникационные системы: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей. Они препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные программы, предназначенные для решения задач, связанных с обеспечением информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных») соответственно служат для предотвращения утечки, переформатирования информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает «Управление событиями и информационной безопасностью») обеспечивают анализ в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств и приложений. SIEM представлено приложениями, приборами или услугами, и используется также для журналирования данных и генерации отчетов в целях совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при установке необходимо предусмотреть дополнительные резервы.

Математический (криптографический) – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных, ведь она охраняет саму информацию, а не доступ к ней. Криптографически преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает создание программно-аппаратного комплекса, архитектура и состав которого определяется, исходя из потребностей конкретного заказчика, требований законодательства, поставленных задач и необходимых методов, и алгоритмов шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры), средства организации VPN, средства удостоверения, средства формирования и проверки ключей и электронной цифровой подписи.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ и обеспечивать необходимые классы криптозащиты в зависимости от необходимой степени защиты, нормативной базы и требований совместимости с иными, в том числе, внешними системами. При этом средства шифрования обеспечивают защиту всего множества информационных компонент в том числе файлов, каталогов с файлами, физических и виртуальных носителей информации, целиком серверов и систем хранения данных.

В заключение второй части рассмотрев вкратце основные способы и средства защиты информации, а так же классификацию информации, можно сказать следующее: О том что еще раз подтверждается давно известный тезис, что обеспечение информационной безопасности — это целый комплекс мер, который включает в себя все аспекты защиты информации, к созданию и обеспечению которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать «Золотое правило» — это комплексный подход.

Для более наглядного представления средства защиты информации, именно как неделимый комплекс мер, представлены ниже на рисунке 2, каждый из кирпичиков которого, представляет собой защиту информации в определенном сегменте, уберите один из кирпичиков и возникнет угроза безопасности.

Рисунок 2. Классификация средства защиты информации.